Windows Server 2022 组策略(gpedit.msc)设置汇总

组策略设置

组策略(英语:Group Policy)是微软Windows NT家族操作系统的一个特性,它可以控制用户帐户和计算机帐户的工作环境。组策略提供了操作系统、应用程序和活动目录中用户设置的集中化管理和配置。组策略的其中一个版本名为本地组策略(缩写“LGPO”或“LocalGPO”),这可以在独立且非域的计算机上管理组策略对象。

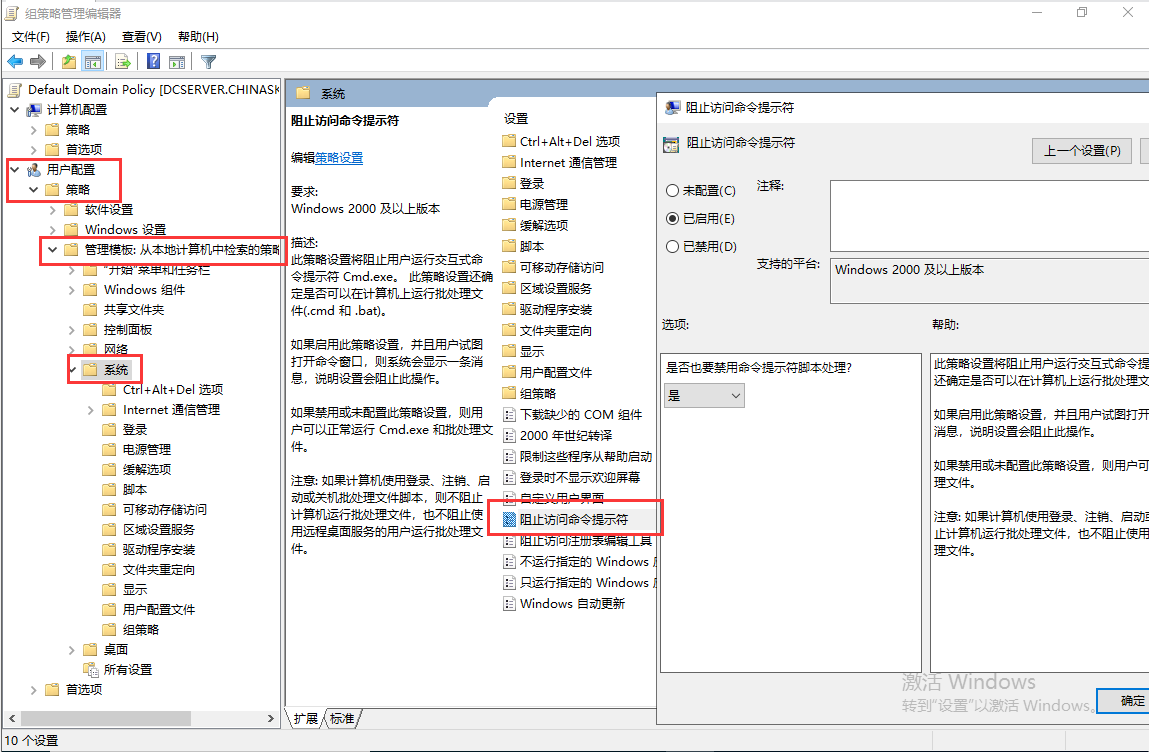

1.禁止使用cmd

用户配置---策略---管理模板---系统---组织访问命令提示符

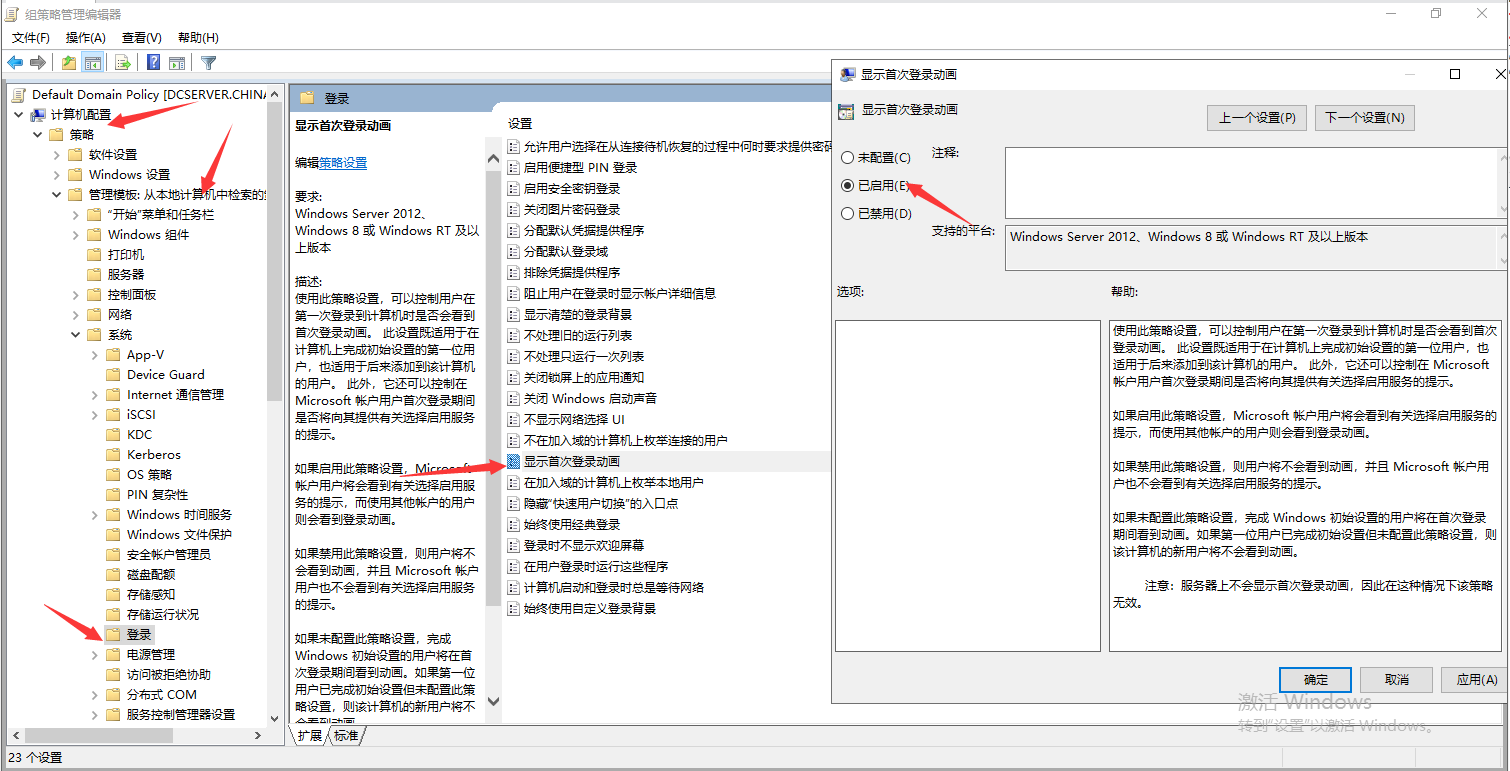

2.禁止客户端电脑显示用户首次登陆动画

计算机配置–--策略–--管理模板–--系统–--登录–--显示首次登录动画(应该是选择已禁用,这里选成了已启用时错的)

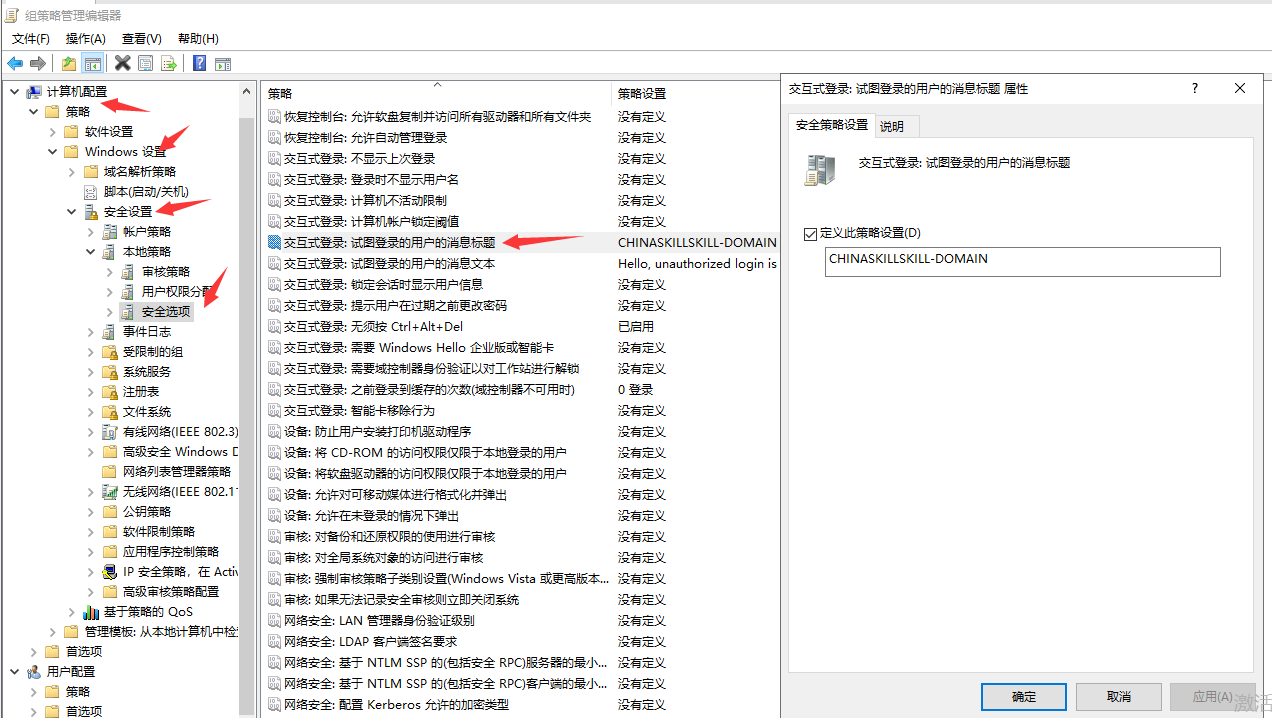

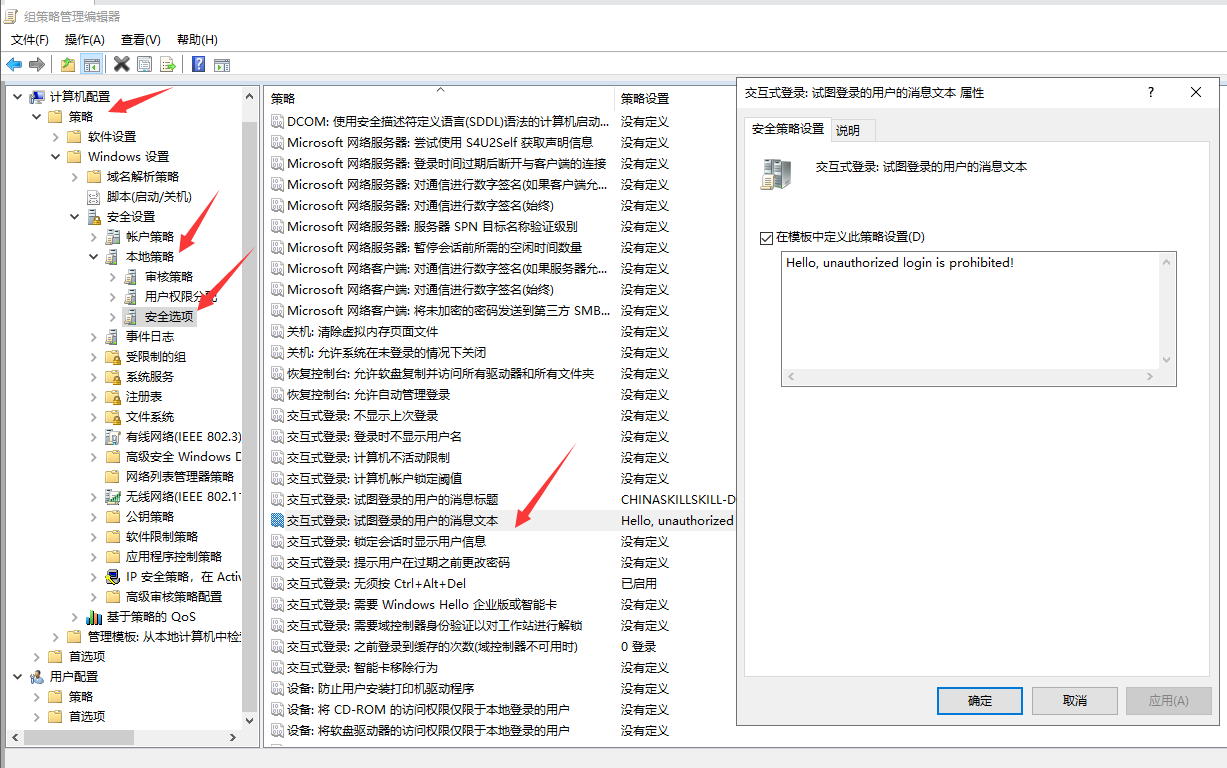

3.设置所有主机的登录Banner

标题为“CHINASKILLS-DOMAIN”。

内容为“Hello, unauthorized login is prohibited!”

计算机配置---策略---Windows设置---安全设置---本地策略---安全选项---交互式登录:试图登录的用户的消息标题计算机配置---策略---Windows设置---安全设置---本地策略---安全选项---交互式登录:试图登录的用户的消息文本

4.禁止用户缓存登录

计算机配置---策略---Windows设置---安全设置---本地策略---安全选项---交互式登录:之前登录到缓存的次数(域控制器不可用时)

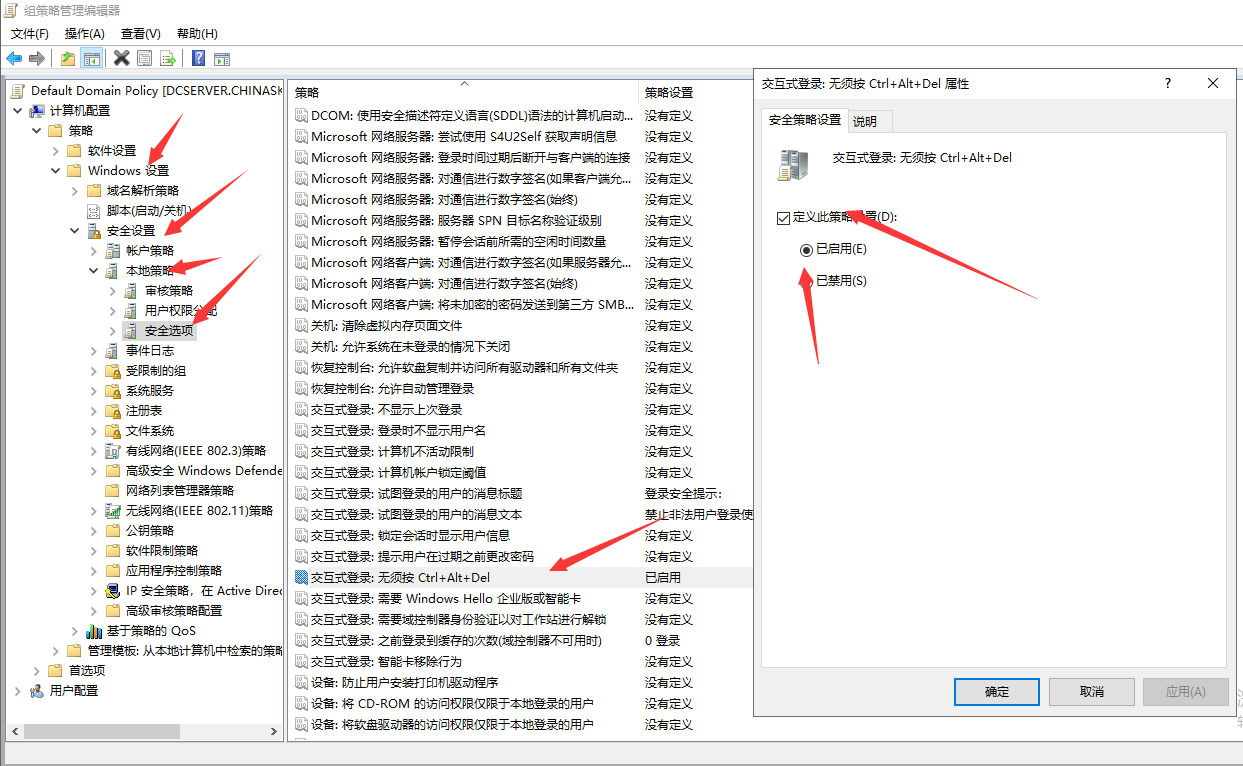

5.所有的服务器不需要按ctrl+alt+del。

计算机配置---策略---Windows设置---安全设置---本地策略---安全选项---交互式登录:无须按ctrl+Alt+Del

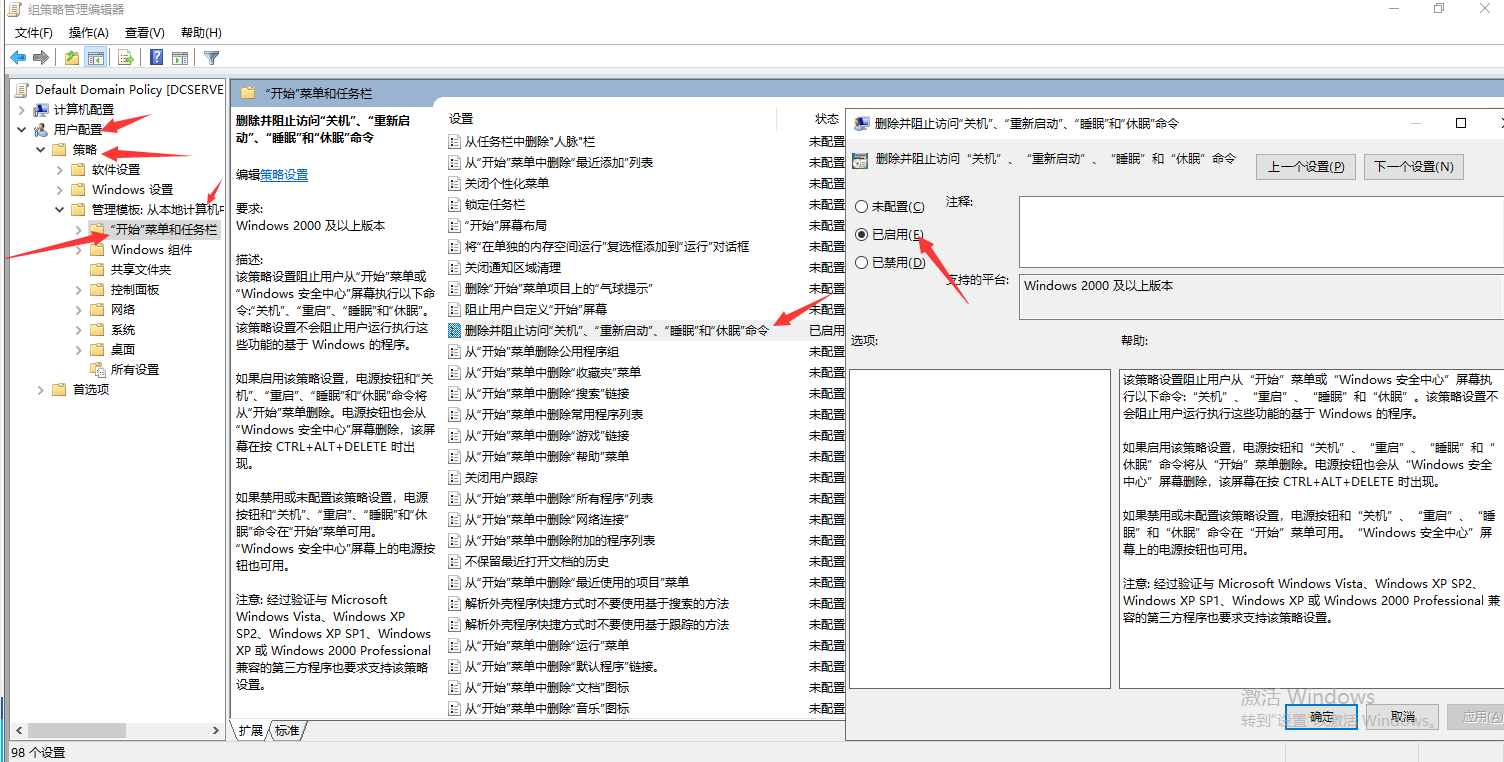

6.移除关机和重启按钮

用户配置---策略---管理模板---“开始”菜单和任务栏---删除并阻止访问“关机”、“重新启动”、“睡眠”和“休眠”命令

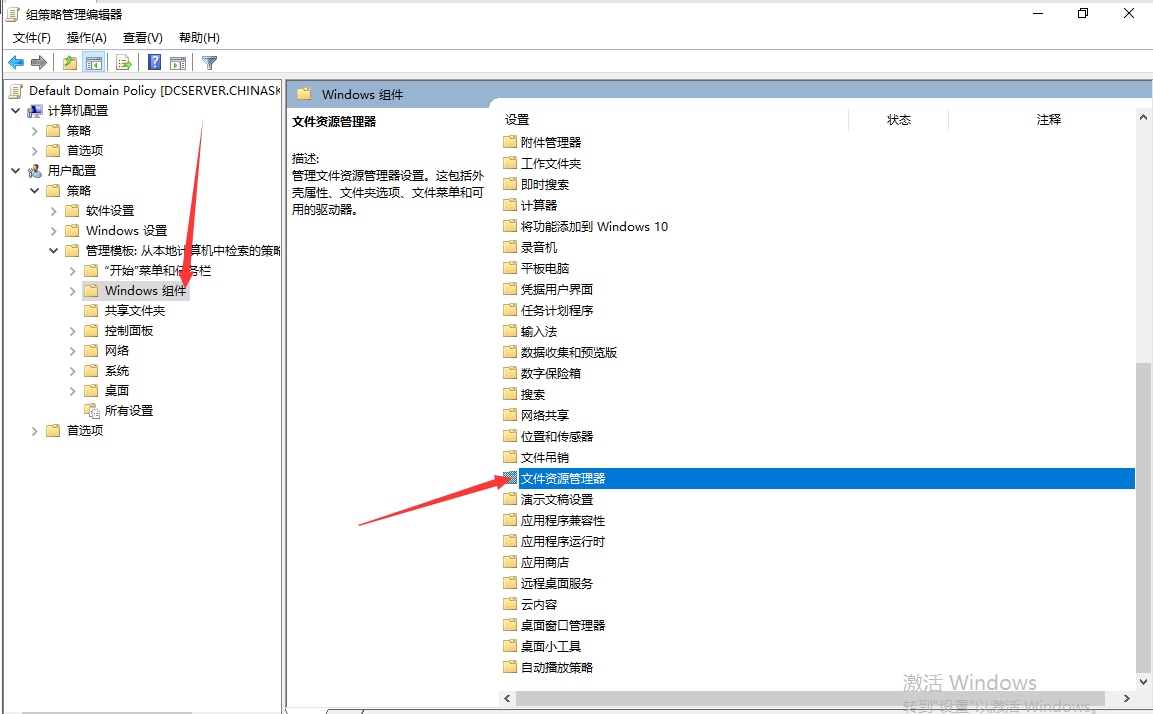

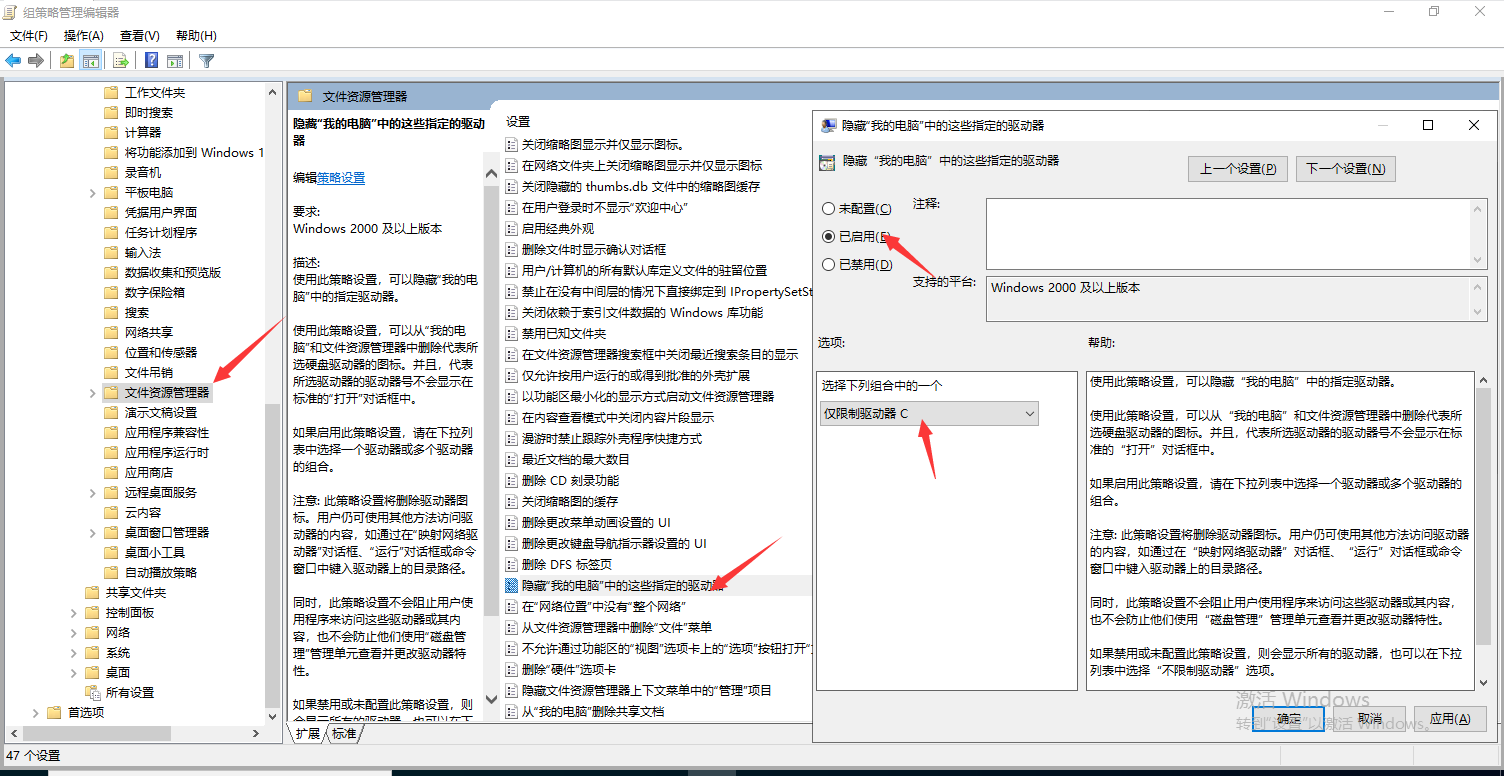

7.用户隐藏指定驱动(如:C盘等)

用户配置---策略–--管理模板–--Windows组件–--文件资源管理器–--隐藏“我的电脑”中的这些指定驱动器

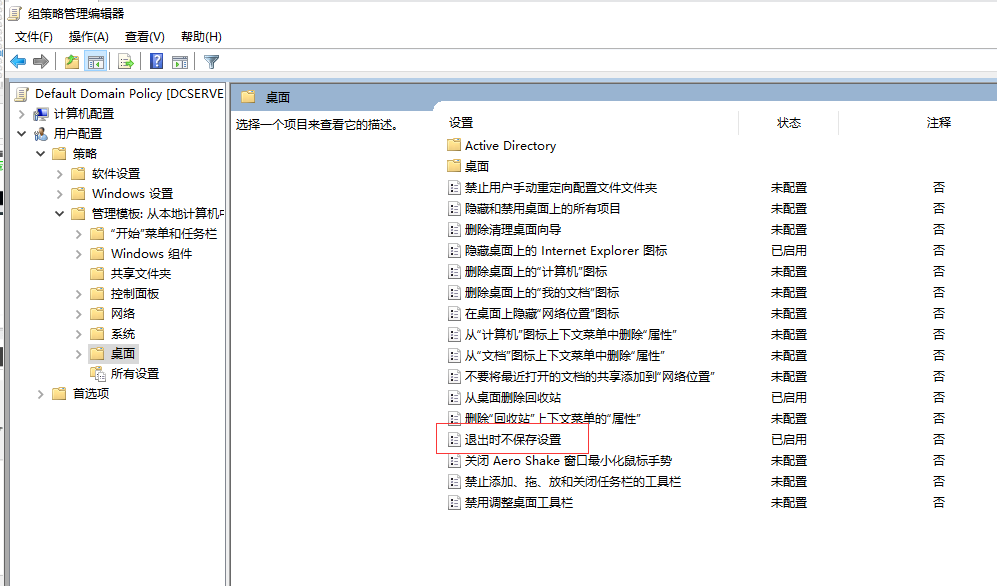

8.禁止用户更改桌面

用户配置---策略---管理模板---桌面---退出时不保存配置

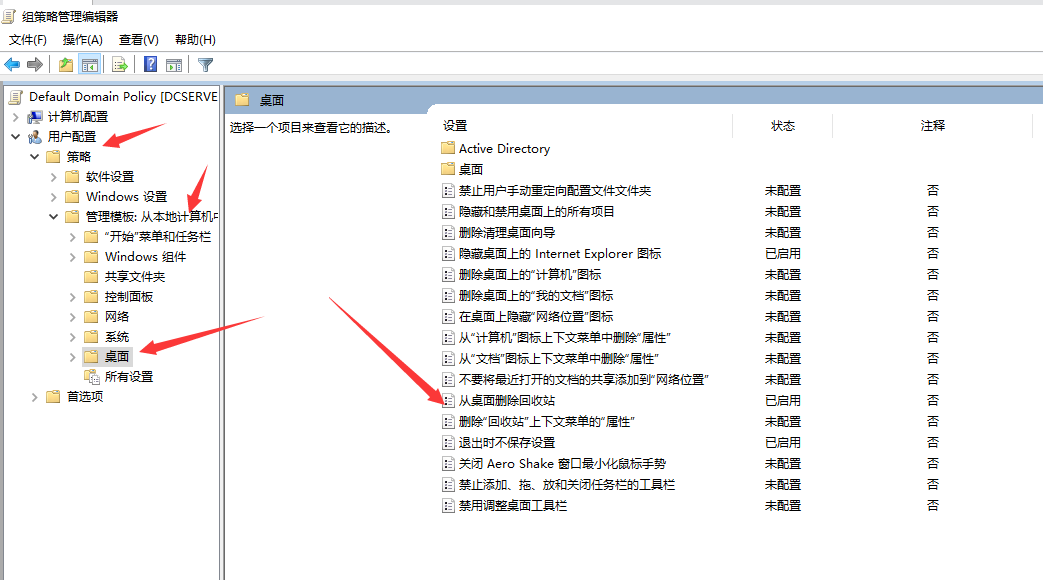

9.移除桌面回收站

用户配置---策略---管理模板---桌面---从桌面删除回收站

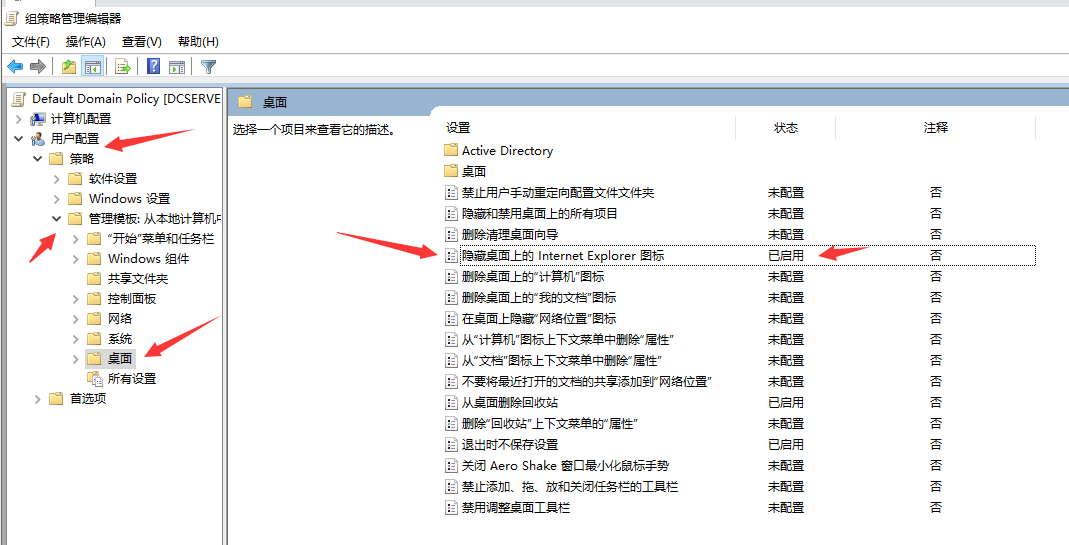

10.移除桌面IE浏览器图标

用户配置---策略---管理模板---桌面---隐藏桌面上的Internet Explorer图标

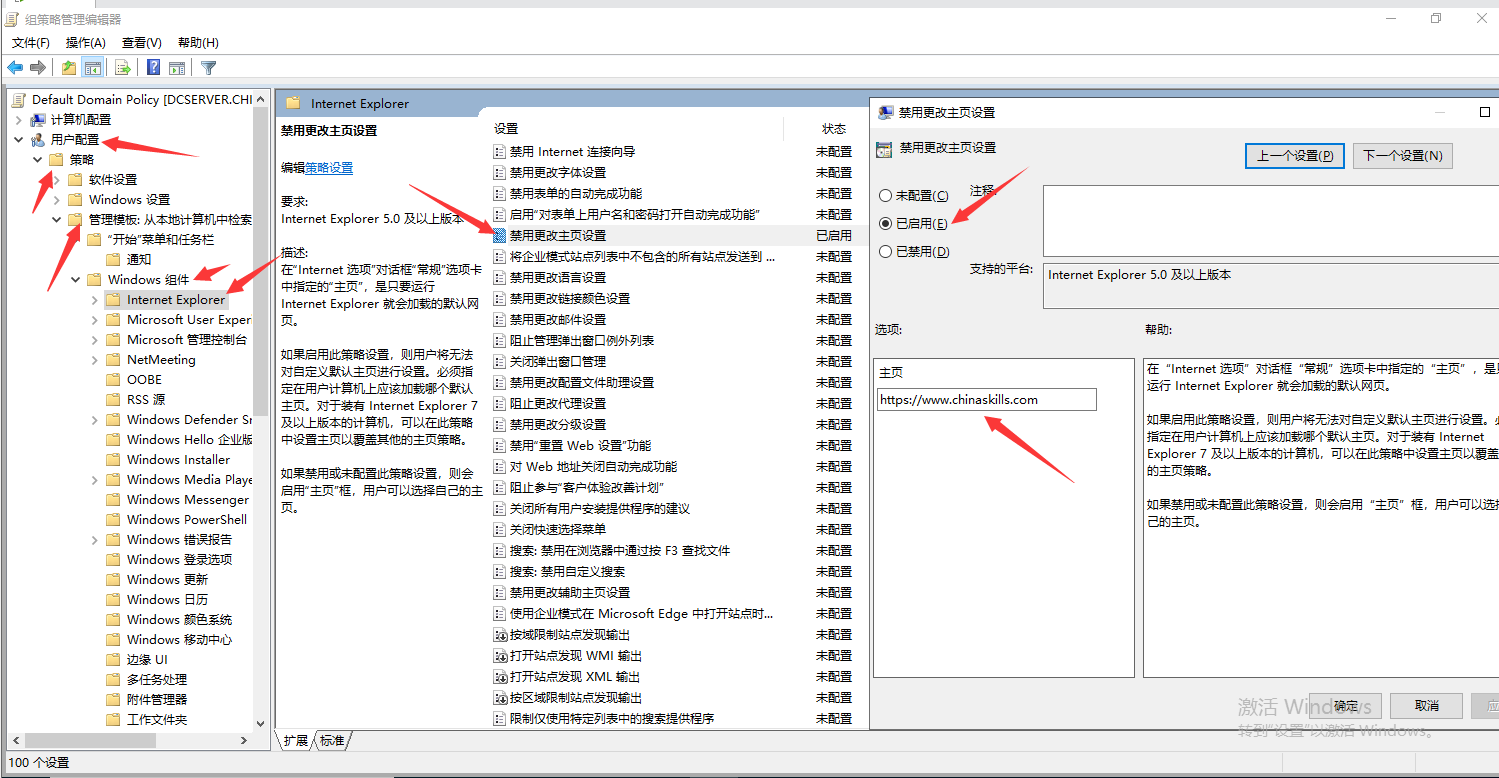

11.IE浏览器首页设置为“https://www.baidu.com”

用户配置---策略---管理模板---Windows组件---Internet Explorer---禁止更改主页设置

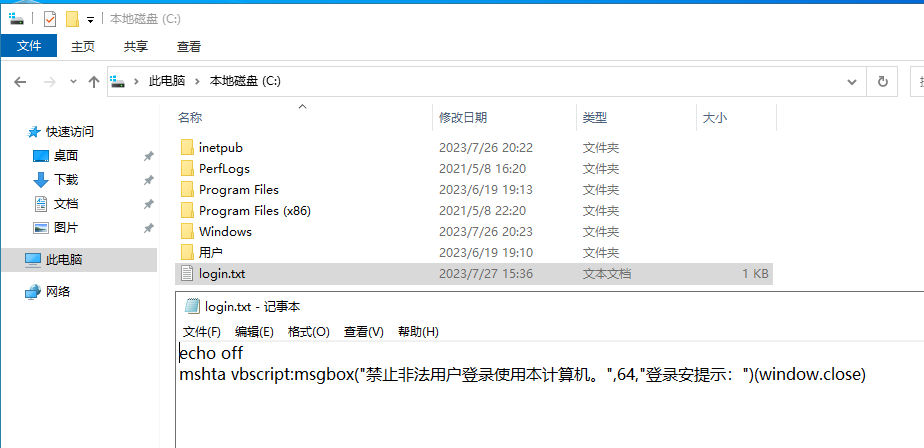

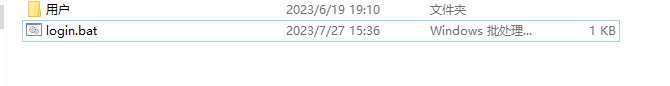

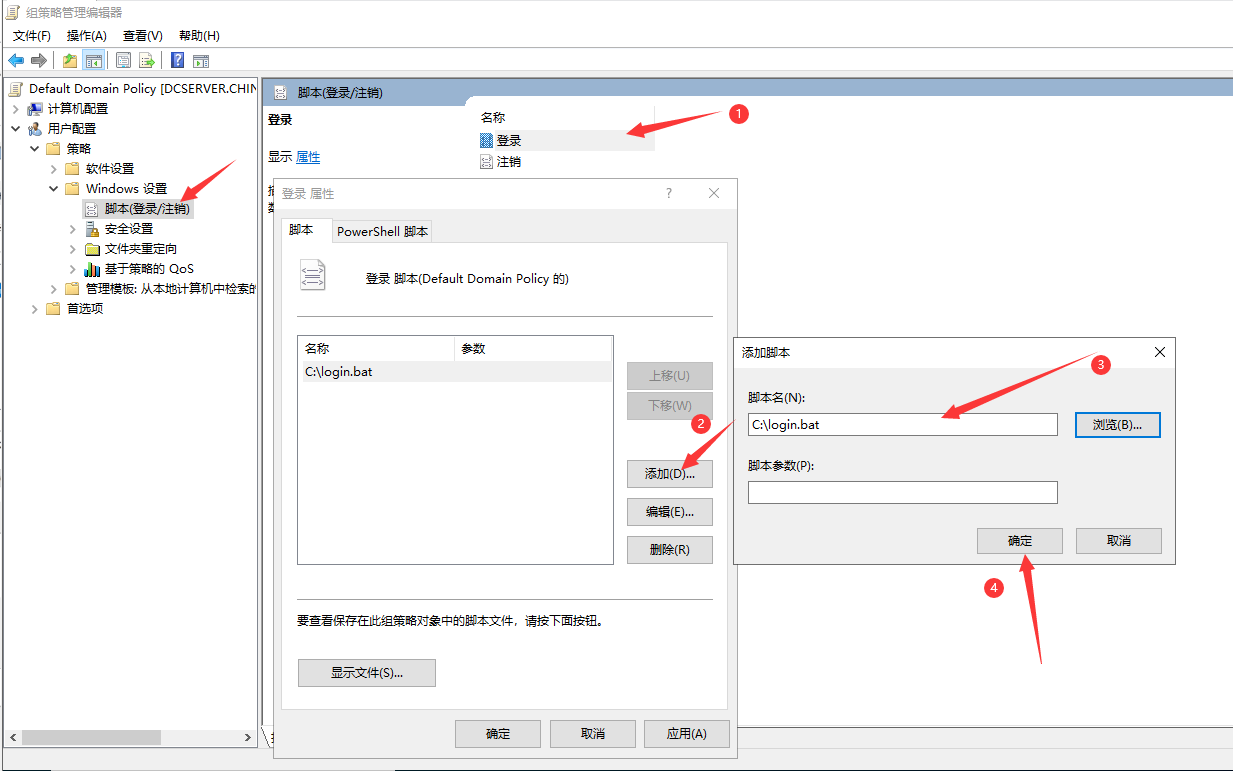

12.所有用户都应该收到登录提示信息

标题“安全登录提示”,内容“禁止非法用户登录使用本计算机。

1.新建一个文本文档,内容为:

@echo off

mshta vbscript:msgbox("禁止非法用户登录使用本计算机。",64,"登录安提示:")(window.close)2.将txt后缀改为bat

3.用户配置

注意:不能阻止访问命令提示符

vbscript:msgbox("禁止非法用户登录使用本计算机。",64,"登录安提示:"): 这是VBScript的代码,用于显示一个带有指定文本的消息框。其中,"禁止非法用户登录使用本计算机。"是消息框的内容,64是消息框的图标类型,"登录安提示:"是消息框的标题。

(window.close): 这是VBScript代码的一部分,表示在消息框显示后立即关闭窗口。

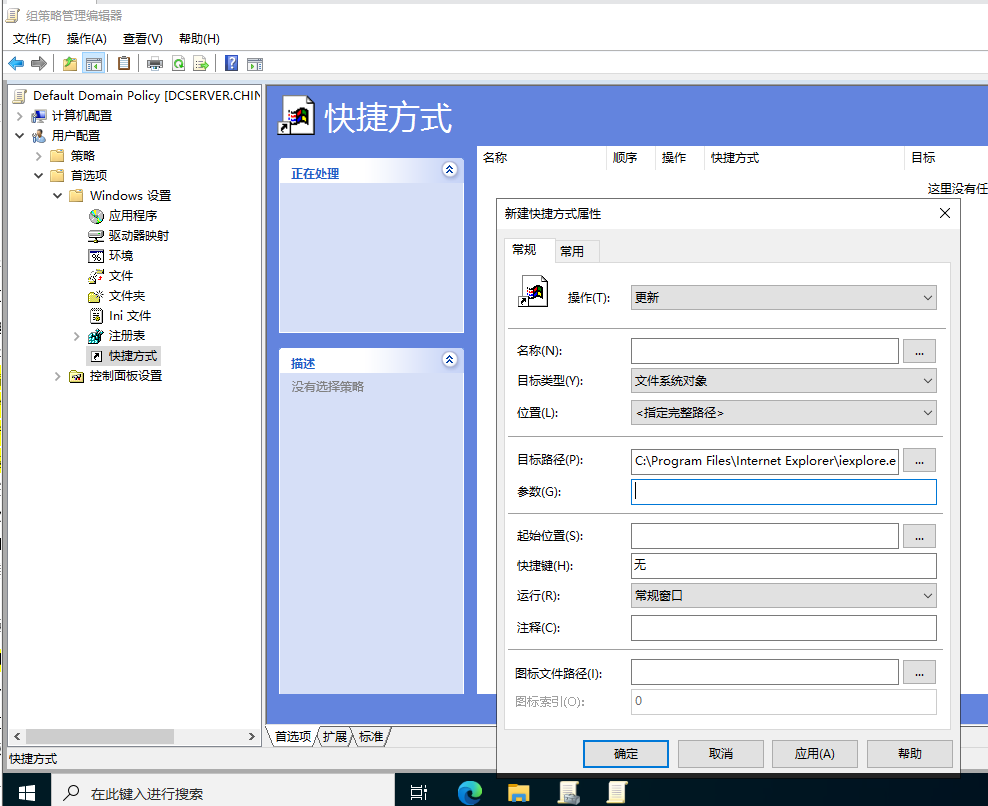

13.统一添加 IE 浏览器快捷方式在桌面;

用户配置---首选项---Windows设置---快捷方式---右击新建---C:\Program Files\Internet Explorer\iexplore.exe

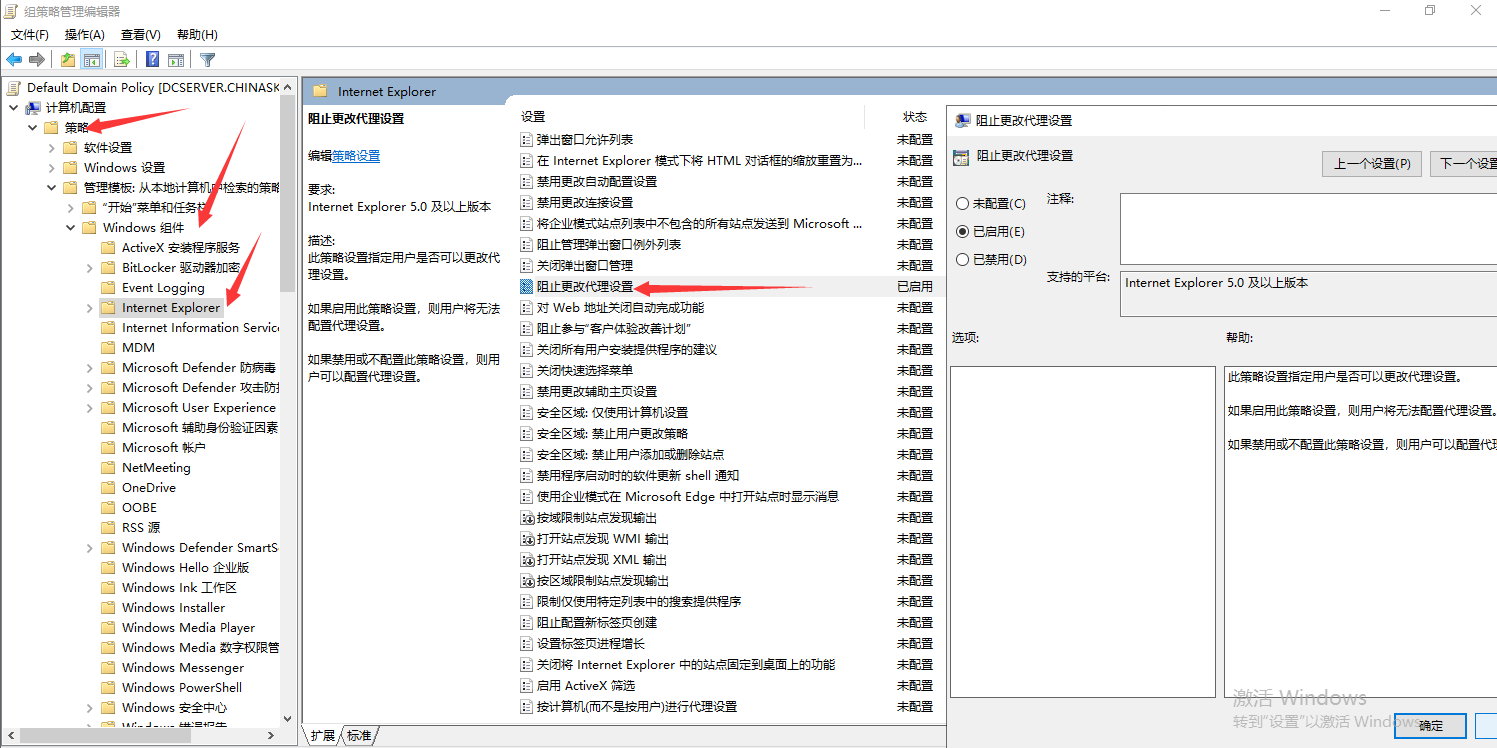

14.禁止修改Internet Explorer的代理服务器设置

计算机配置---策略---管理模板---Windows组件---Internet Explorer---阻止更改代理设置

使用组策略配置规则

本文包含如何使用具有高级安全性的 Windows 防火墙控制台配置 Windows 防火墙 规则的示例。

本文包含如何使用具有高级安全性的 Windows 防火墙控制台配置 Windows 防火墙 规则的示例。

使用高级安全控制台访问 Windows 防火墙

如果要配置已加入 Active Directory 域的设备,若要完成这些过程,你必须是域管理员组的成员,或者具有修改域中 GPO 的委派权限。 若要访问 具有高级安全性的 Windows 防火墙 控制台, 请 (GPO) 创建或编辑 组策略对象,并展开节点 计算机配置>策略>Windows 设置>安全设置>具有高级安全性的 Windows 防火墙。

如果要配置单个设备,则必须对设备具有管理权限。 在这种情况下,若要访问 具有高级安全性的 Windows 防火墙 控制台,请选择“ 开始”,键入 wf.msc,然后按 Enter。

创建入站 ICMP 规则

这种类型的规则允许网络上的设备接收 ICMP 请求和响应。 若要创建入站 ICMP 规则,请执行以下操作:

- 使用 高级安全打开 Windows 防火墙 控制台

- 在导航窗格中,选择“入站规则”

- 选择“操作”,然后选择“新建规则”

- 在“新建入站规则向导”的“规则类型”页上,选择“自定义”,然后选择“下一步”

- 在“程序”页上,选择“所有程序”,然后选择“下一步”

- 在“协议和端口”页上,从“协议类型”列表中选择“ICMPv4”或“ICMPv6”。 如果在网络上同时使用 IPv4 和 IPv6,则必须为每个应用创建单独的 ICMP 规则

- 选择 “自定义”

- 在“ 自定义 ICMP 设置 ”对话框中,执行以下操作之一:

- 若要允许所有 ICMP 网络流量,请选择“ 所有 ICMP 类型”,然后选择“ 确定”

- 若要选择其中一种预定义的 ICMP 类型,请选择“ 特定 ICMP 类型”,然后在列表中选择要允许的每个类型。 选择 “确定”

- 若要选择列表中未显示的 ICMP 类型,请选择“ 特定 ICMP 类型”,从列表中选择 “类型 编号”,从列表中选择“ 代码 号”,选择“ 添加”,然后从列表中选择新创建的条目。 选择 “确定”

- 选择“ 下一步”

- 在“ 作用域 ”页上,可以指定该规则仅适用于传入或传出此页中输入的 IP 地址的网络流量。 根据设计进行适当配置,然后选择“下一步”

- 在“操作”页上,选择“允许连接”,然后选择“下一步”

- 在“配置文件”页上,选择应用此规则的网络位置类型,然后选择“下一步”

- 在“名称”页上,键入规则的名称和说明,然后选择“完成”

创建入站端口规则

这种类型的规则允许侦听指定 TCP 或 UDP 端口的任何程序接收发送到该端口的网络流量。 创建入站端口规则:

- 使用 高级安全打开 Windows 防火墙 控制台

- 在导航窗格中,选择“入站规则”

- 选择“操作”,然后选择“新建规则”

- 在“新建入站规则向导”的“规则类型”页上,选择“自定义”,然后选择“下一步”

备注

虽然可以通过选择 “程序 ”或“ 端口”来创建规则,但这些选择会限制向导显示的页数。 如果选择“ 自定义”,则会看到所有页面,并在创建规则时具有最大的灵活性。

- 在“程序”页上,选择“所有程序”,然后选择“下一步”

备注

这种类型的规则通常与程序或服务规则结合使用。 如果将规则类型组合在一起,则会获得一个防火墙规则,该规则将流量限制到指定端口,并且仅在指定的程序正在运行时才允许流量。 指定的程序无法接收其他端口上的网络流量,其他程序无法接收指定端口上的网络流量。 如果选择执行此操作,请遵循 创建入站程序或服务规则 过程中的步骤以及此过程中的步骤创建单个规则,该规则使用程序和端口条件筛选网络流量。

- 在“ 协议和端口 ”页上,选择要允许的协议类型。 若要将规则限制为指定的端口号,必须选择 TCP 或 UDP。 由于这是传入规则,因此通常仅配置本地端口号 如果选择另一个协议,则仅允许通过防火墙通过 IP 标头中的协议字段匹配的数据包。

若要按编号选择协议,请从列表中选择“ 自定义 ”,然后在“ 协议编号 ”框中键入编号。

配置协议和端口后,选择“ 下一步”。 - 在“ 作用域 ”页上,可以指定该规则仅适用于传入或传出此页中输入的 IP 地址的网络流量。 根据设计进行适当配置,然后选择“下一步”

- 在“操作”页上,选择“允许连接”,然后选择“下一步”

- 在“配置文件”页上,选择应用此规则的网络位置类型,然后选择“下一步”

备注

如果此 GPO 面向运行 Windows Server 2008 的服务器计算机永远不会移动,请考虑修改规则以应用于所有网络位置类型配置文件。 如果网络位置类型因安装新网络卡或现有网络卡电缆断开连接而发生更改,则这可以防止应用规则发生意外更改。 断开连接的网络卡会自动分配给公用网络位置类型。

- 在“名称”页上,键入规则的名称和说明,然后选择“完成”

创建出站端口规则

默认情况下,Windows 防火墙允许所有出站网络流量,除非它与禁止流量的规则匹配。 这种类型的规则会阻止与指定 TCP 或 UDP 端口号匹配的任何出站网络流量。 若要创建出站端口规则,请执行以下操作:

- 使用 高级安全打开 Windows 防火墙 控制台

- 在导航窗格中,选择“ 出站规则”

- 选择“操作”,然后选择“新建规则”

- 在“新建出站规则”向导的“规则类型”页上,选择“自定义”,然后选择“下一步”

备注

虽然可以通过选择 “程序 ”或“ 端口”来创建规则,但这些选择会限制向导显示的页数。 如果选择“ 自定义”,则会看到所有页面,并在创建规则时具有最大的灵活性。

- 在“程序”页上,选择“所有程序”,然后选择“下一步”

- 在“ 协议和端口 ”页上,选择要阻止的协议类型。 若要将规则限制为指定的端口号,必须选择 TCP 或 UDP。 由于此规则是出站规则,因此通常仅配置远程端口号 如果选择另一个协议,则只会阻止 IP 标头中协议字段与此规则匹配的数据包Windows Defender防火墙。 只要其他匹配的规则不阻止协议的网络流量,就允许流量。 若要按编号选择协议,请从列表中选择“ 自定义 ”,然后在“ 协议编号 ”框中键入编号。 配置协议和端口后,选择“下一步”

- 在“ 作用域 ”页上,可以指定该规则仅适用于传入或传出此页中输入的 IP 地址的网络流量。 根据设计进行适当配置,然后选择“下一步”

- 在“操作”页上,选择“阻止连接”,然后选择“下一步”

- 在“配置文件”页上,选择应用此规则的网络位置类型,然后选择“下一步”

- 在“名称”页上,键入规则的名称和说明,然后选择“完成”

创建入站程序或服务规则

这种类型的规则允许程序侦听和接收任何端口上的入站网络流量。

备注

这种类型的规则通常与程序或服务规则结合使用。 如果将规则类型组合在一起,则会获得一个防火墙规则,该规则将流量限制到指定端口,并且仅在指定的程序正在运行时才允许流量。 程序无法接收其他端口上的网络流量,其他程序无法接收指定端口上的网络流量。 若要将程序和端口规则类型合并为单个规则,请遵循 创建入站端口规则 过程中的步骤以及此过程中的步骤。

若要为程序或服务创建入站防火墙规则,请执行以下操作:

使用 高级安全打开 Windows 防火墙 控制台

在导航窗格中,选择“入站规则”

选择“操作”,然后选择“新建规则”

在“新建入站规则向导”的“规则类型”页上,选择“自定义”,然后选择“下一步”

备注

用户应注意的信息(即使 skimming)尽管可以通过选择 “程序 ”或“ 端口”来创建规则,但这些选项会限制向导显示的页数。 如果选择“ 自定义”,则会看到所有页面,并在创建规则时具有最大的灵活性。

在“程序”页上,选择“此程序路径”

在文本框中键入程序的路径。 使用环境变量(如果适用)来确保安装在不同计算机上的不同位置的程序正常工作。

执行下列操作之一:

- 如果可执行文件包含单个程序,请选择“下一步”

- 如果可执行文件是必须允许接收入站网络流量的多个服务的容器,请选择“自定义”,选择“仅应用于服务”,选择“确定”,然后选择“下一步”

- 如果可执行文件是单个服务的容器或包含多个服务,但规则仅适用于其中一个服务,请选择“ 自定义”,选择“ 应用于此服务”,然后从列表中选择该服务。 如果列表中未显示该服务,请选择“ 应用于具有此服务短名称的服务”,然后在文本框中键入该服务的短名称。 选择“确定”,然后选择“下一步”

重要

若要使用 “应用于此服务 ”或 “将此服务短名称应用于服务 ”选项,必须为服务配置安全标识符 (SID) 类型为 RESTRICTED 或 UNRESTRICTED。 若要检查服务的 SID 类型,请运行以下命令:

sc qsidtype <ServiceName>如果结果为

NONE,则防火墙规则无法应用于该服务。若要在服务上设置 SID 类型,请运行以下命令:

sc sidtype <ServiceName> <Type>在前面的命令中, 的值

<Type>可以是UNRESTRICTED或RESTRICTED。 尽管 命令还允许 的值NONE,但该设置意味着服务不能在防火墙规则中使用,如此处所述。 默认情况下,Windows 中的大多数服务都配置为UNRESTRICTED。 如果将 SID 类型更改为RESTRICTED,则服务可能无法启动。 建议仅在要在防火墙规则中使用的服务上更改 SID 类型,并将 SID 类型更改为UNRESTRICTED。最佳做法是将程序的防火墙规则限制为仅需要操作的端口。 在 “协议和端口 ”页上,可以指定允许流量的端口号。 如果程序尝试侦听与此处指定的端口不同的端口,则会阻止它。 有关协议和端口选项的详细信息,请参阅 创建入站端口规则。 配置协议和端口选项后,选择“下一步”

在“ 作用域 ”页上,可以指定该规则仅适用于传入或传出此页中输入的 IP 地址的网络流量。 根据设计进行适当配置,然后选择“下一步”

在“操作”页上,选择“允许连接”,然后选择“下一步”

在“配置文件”页上,选择应用此规则的网络位置类型,然后选择“下一步”

在“名称”页上,键入规则的名称和说明,然后选择“完成”

创建出站程序或服务规则

默认情况下,Windows Defender防火墙允许所有出站网络流量,除非它与禁止流量的规则匹配。 这种类型的规则阻止程序在任何端口上发送任何出站网络流量。 若要为程序或服务创建出站防火墙规则,请执行以下操作:

- 使用 高级安全打开 Windows 防火墙 控制台

- 在导航窗格中,选择“ 出站规则”

- 选择“操作”,然后选择“新建规则”

- 在“新建出站规则向导”的“规则类型”页上,选择“自定义”,然后选择“下一步”

备注

虽然可以通过选择 “程序 ”或“ 端口”创建许多规则,但这些选择会限制向导显示的页数。 如果选择“ 自定义”,则会看到所有页面,并在创建规则时具有最大的灵活性。

- 在“程序”页上,选择“此程序路径”

- 在文本框中键入程序的路径。 根据需要使用环境变量,以确保安装在不同计算机上的不同位置的程序正常工作

- 执行下列操作之一:

- 如果可执行文件包含单个程序,请选择“下一步”

- 如果可执行文件是必须阻止所有服务发送出站网络流量的容器,请选择“自定义”,选择“仅应用于服务”,选择“确定”,然后选择“下一步”

- 如果可执行文件是单个服务的容器或包含多个服务,但规则仅适用于其中一个服务,请选择“ 自定义”,选择“ 应用于此服务”,然后从列表中选择该服务。 如果列表中未显示该服务,请选择“ 应用于具有此服务短名称的服务”,并在文本框中键入该服务的短名称。 选择“确定”,然后选择“下一步”

- 如果希望允许程序在某些端口上发送,但阻止其他端口发送,则可以将防火墙规则限制为仅阻止指定的端口或协议。 在 “协议和端口 ”页上,可以为阻止的流量指定端口号或协议号。 如果程序尝试向此处指定的端口号发送或从此处指定的端口号发送,或者通过使用与此处指定的端口号不同的协议号发送,则默认出站防火墙行为允许流量。 有关协议和端口选项的详细信息,请参阅 创建出站端口规则。 配置协议和端口选项后,选择“下一步”

- 在“ 作用域 ”页上,可以指定该规则仅适用于传入或传出此页中输入的 IP 地址的网络流量。 根据设计进行适当配置,然后选择“下一步”

- 在“操作”页上,选择“阻止连接”,然后选择“下一步”

- 在“配置文件”页上,选择应用此规则的网络位置类型,然后选择“下一步”

- 在“名称”页上,键入规则的名称和说明,然后选择“完成”

创建入站规则以支持 RPC

若要允许入站远程过程调用 (RPC) 网络流量,必须创建两个防火墙规则:

- 第一条规则允许 TCP 端口 135 上的传入网络数据包传入 RPC 终结点映射器服务。 传入流量包含与指定网络服务通信的请求。 RPC 终结点映射程序使用客户端必须用来与服务通信的动态分配端口号进行答复

- 第二个规则允许发送到动态分配的端口号的网络流量

使用本主题中所述配置的两个规则,仅允许来自已接收 RPC 动态端口重定向的设备的网络流量,并且仅允许来自 RPC 终结点映射程序分配的 TCP 端口号的网络流量,从而有助于保护设备。

RPC 终结点映射器服务

- 使用 高级安全打开 Windows 防火墙 控制台

- 在导航窗格中,选择“入站规则”

- 选择“操作”,然后选择“新建规则”

- 在“新建入站规则向导”的“规则类型”页上,选择“自定义”,然后选择“下一步”

- 在 “程序 ”页上,选择“ 此程序路径”,然后键入

%systemroot%\system32\svchost.exe - 选择“ 自定义”。

- 在“自定义服务设置”对话框中,选择“应用于此服务”,选择“远程过程调用 (RPC) ,短名称为 RpcSs”,选择“确定”,然后选择“下一步”

- 在有关 Windows 服务强化规则的警告上,选择“是”

- 在“协议和端口”对话框中,对于“协议类型”,选择“TCP”

- 对于“本地端口”,请选择“RPC 终结点映射程序”,然后选择“下一步”

- 在“ 作用域 ”页上,可以指定该规则仅适用于传入或传出此页中输入的 IP 地址的网络流量。 根据设计进行适当配置,然后选择“下一步”

- 在“操作”页上,选择“允许连接”,然后选择“下一步”

- 在“配置文件”页上,选择应用此规则的网络位置类型,然后选择“下一步”

- 在“名称”页上,键入规则的名称和说明,然后选择“完成”

已启用 RPC 的网络服务

- 在前面过程中编辑的同一 GPO 上,选择“操作”,然后选择“新建规则”

- 在“新建入站规则向导”的“规则类型”页上,选择“自定义”,然后选择“下一步”

- 在“ 程序 ”页上,选择“ 此程序路径”,然后键入承载网络服务的可执行文件的路径。 选择 “自定义”

- 在“ 自定义服务设置” 对话框中,选择“ 应用于此服务”,然后选择要允许的服务。 如果服务未显示在列表中,请选择“ 应用于具有此服务短名称的服务”,然后在文本框中键入服务的短名称

- 选择“确定”,然后选择“下一步”

- 在“协议和端口”对话框中,对于“协议类型”,选择“TCP”

- 对于“本地端口”,请选择“RPC 动态端口”,然后选择“下一步”

- 在“ 作用域 ”页上,可以指定该规则仅适用于传入或传出此页中输入的 IP 地址的网络流量。 根据设计进行适当配置,然后选择“下一步”

- 在“操作”页上,选择“允许连接”,然后选择“下一步”

- 在“配置文件”页上,选择应用此规则的网络位置类型,然后选择“下一步”

- 在“名称”页上,键入规则的名称和说明,然后选择“完成”

到此这篇关于Windows Server 2022 组策略(gpedit.msc)设置汇总的文章就介绍到这了,更多相关win2022组策略设置内容请搜索脚本之家以前的文章或继续浏览下面的相关文章希望大家以后多多支持脚本之家!

- WinServer 2019 组策略开启远程桌面(图文)

- Windows Server 2019 组策略的配置与管理(基于域的组策略与示例)

- Windows Server 2019 如何配置基于本地的组策略

- Windows Server 2019 组策略的配置与管理 理论基础

- Window server 2012 R2 AD域的组策略设置步骤

- win2008 R2 WEB 服务器安全设置指南之组策略与用户设置

- 组策略中的审核策略提示 Windows无法读取模板信息的解决方法

- Win2003的事件跟踪程序关闭与显示的方法(组策略与注册表)

- 本地策略提示不能确定应用到此机器的组策略安全性设置的解决方法

- 使用批处理禁用(启用)组策略的代码

- 不能确定应用到此机器的组策略安全性设置的解决方法

- 用“组策略”阻止病毒修改系统时间的方法

- 用组策略修改WIN2003 administrator 的用户名的方法

- 禁止运行组策略的解决方法

- Win 2003如何应用组策略和安全模板

- Windows系统组策略应用最新技巧

- Windows 系统组策略应用全攻略(上)

- Windows 系统组策略应用全攻略(中)

相关文章

Windows 2008 IIS7.5中创建独立账号的FTP站点图文教程

这篇文章主要介绍了Windows 2008 IIS7.5中创建独立账号的FTP站点图文教程,IIS7.5的FTP功能已经非常强大了,需要的朋友可以参考下2014-08-08

WebsitePanel Standalone Server安装配置方法

这篇文章主要为大家介绍下WebsitePanel安装后的配置方法,结合了上一篇文章,需要的朋友可以参考下2013-12-12

基于Win2008 R2的WSFC实现 SQL Server 2012高可用性组(AlwaysOn Group)

SQL Server 2012高可用性组在实现过程中较之早起的SQL Server故障转移群集来讲,不依赖特别提供共享存储磁盘阵列,每个节点独立存储一份数据库的副本2013-06-06

win2003 vps IIS6中添加站点并绑定域名的配置方法

这篇文章主要介绍了windows2003 VPS或服务器中 IIS6中添加站点并绑定域名设置教程,需要的朋友可以参考下2017-04-04

通过windows自带的系统监视器来查看IIS并发连接数(perfmon.msc)

如果要想知道确切的当前网站IIS连接数的话,最有效的方法是通过windows自带的系统监视器来查看。这正是本文要介绍的方法2013-03-03

最新评论