docker remote api一键TLS加密的实现

最近公司服务器被挖矿了,最后原因定位到docker的2375端口。

让我们来理一下,最开始发现docker中莫名其妙多了几个镜像和正在运行的容器,而且很吃CPU,且2375端口未设置ip访问规则,意思就是所有人都可以通过你的2375端口操作你的docekr,且用启动容器挂载宿主机文件夹,因为docker使用root权限启动的,所以所有人都可以通过你的2375端口以root用户控制你的宿主机。

下面讲一下我们的应对步骤:

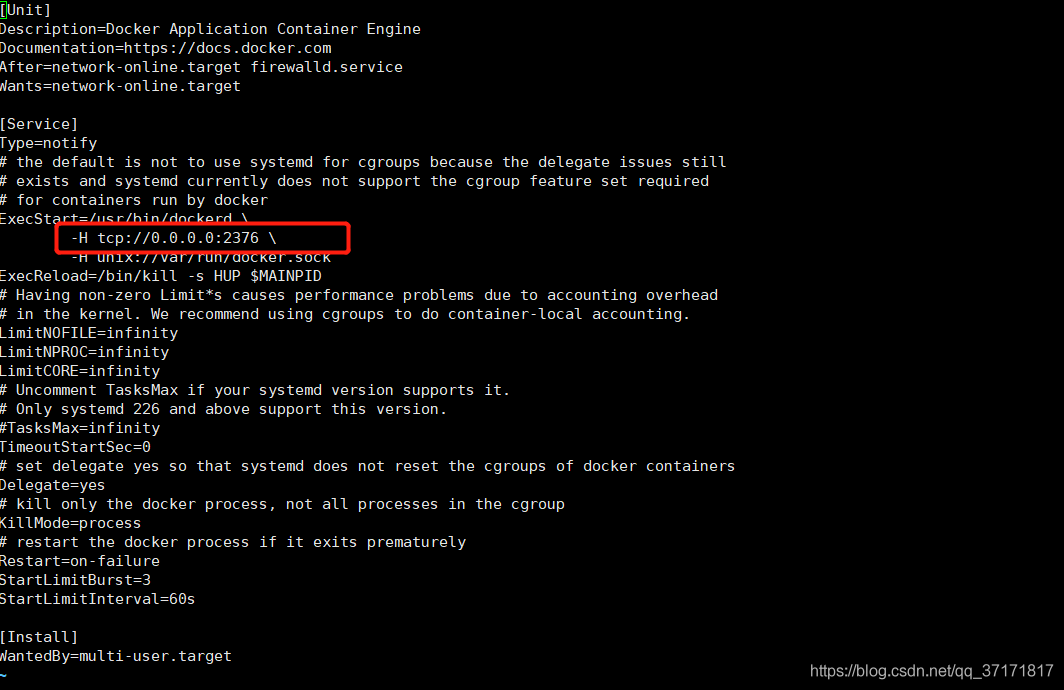

1、修改docker的2375端口为另外的端口,这只是权宜之计。

$ vi /usr/lib/systemd/system/docker.service

重启docker:

$ systemctl daemon-reload $ systemctl restart docker

2、给docker进行tls加密

#!/bin/bash

mkdir -p /root/tls/pem

DOMAIN_HOST=`ifconfig eth0 | grep "inet" | awk '{ print $2}' | sed -n '1p;1q'`

#DOMAIN_HOST=`hostname` #选择域名方案最好

HOST=$DOMAIN_HOST

# 自定义信息

PASSWORD="yourPassword"

COUNTRY=CN

PROVINCE=gd

CITY=gz

ORGANIZATION=dounine

GROUP=dg

NAME=lake

SUBJ="/C=$COUNTRY/ST=$PROVINCE/L=$CITY/O=$ORGANIZATION/OU=$GROUP/CN=$HOST"

# 自定义信息

#============================================================================================

#此形式是自己给自己签发证书,自己就是CA机构,也可以交给第三方机构去签发

# 生成根证书RSA私钥,password作为私钥密码(身份证)

openssl genrsa -passout pass:$PASSWORD -aes256 -out /root/tls/pem/ca-key.pem 4096

# 2.用根证书RSA私钥生成自签名的根证书(营业执照)

openssl req -new -x509 -days 365 -passin pass:$PASSWORD -key /root/tls/pem/ca-key.pem -sha256 -subj $SUBJ -out /root/tls/pem/ca.pem

#============================================================================================

#给服务器签发证书

# 1.服务端生成自己的私钥

openssl genrsa -out /root/tls/pem/server-key.pem 4096

# 2.服务端生成证书(里面包含公钥与服务端信息)

openssl req -new -sha256 -key /root/tls/pem/server-key.pem -out /root/tls/pem/server.csr -subj "/CN=$DOMAIN_HOST"

# 3.通过什么形式与我进行连接,可设置多个IP地扯用逗号分隔

echo subjectAltName=IP:$DOMAIN_HOST,IP:0.0.0.0 > /tmp/extfile.cnf

# 4.权威机构对证书进行进行盖章生效

openssl x509 -passin pass:$PASSWORD -req -days 365 -sha256 -in /root/tls/pem/server.csr -CA /root/tls/pem/ca.pem -CAkey /root/tls/pem/ca-key.pem -CAcreateserial -out /root/tls/pem/server-cert.pem -extfile /tmp/extfile.cnf

#============================================================================================

#给客户端签发证书

openssl genrsa -out /root/tls/pem/client-key.pem 4096

openssl req -subj '/CN=client' -new -key /root/tls/pem/client-key.pem -out /root/tls/pem/client.csr

echo extendedKeyUsage = clientAuth > /tmp/extfile.cnf

openssl x509 -passin pass:$PASSWORD -req -days 365 -sha256 -in /root/tls/pem/client.csr -CA /root/tls/pem/ca.pem -CAkey /root/tls/pem/ca-key.pem -CAcreateserial -out /root/tls/pem/client-cert.pem -extfile /tmp/extfile.cnf

#============================================================================================

# 清理文件

rm -rf /root/tls/pem/ca-key.pem

rm -rf /root/tls/pem/{server,client}.csr

rm -rf /root/tls/pem/ca.srl

# 最终文件

# ca.pem == CA机构证书

# client-cert.pem == 客户端证书

# client-key.pem == 客户私钥

# server-cert.pem == 服务端证书

# server-key.pem == 服务端私钥

注意:

- 当DOMAIN_HOST设置成域名时,echo subjectAltName=IP:$DOMAIN_HOST,IP:0.0.0.0 > /tmp/extfile.cnf这段代码的$DOMAIN_HOST应该替换为你的服务器的公网ip

- echo subjectAltName=IP:$DOMAIN_HOST,IP:0.0.0.0 > /tmp/extfile.cnf中的IP:0.0.0.0表示所有ip都可以通过携带证书访问,虽然这里是设定了所有,但是不应该省略显示的定义自己服务器的公网ip。即为IP:$yourip,IP:0.0.0.0,而不是IP:0.0.0.0

赋予该文件执行权限:

$ chmod +x tls.sh

执行该shell脚本后,会在/root/tls/pem目录下生成ca.pem、client-cert.pem、client-key.pem 、server-cert.pem、server-key.pem。

然后修改docker配置:

$ vim /usr/lib/systemd/system/docker.service

添加:

--tlsverify \

--tlscacert=/root/tls/pem/ca.pem \

--tlscert=/root/tls/pem/server-cert.pem \

--tlskey=/root/tls/pem/server-key.pem \

重启docker:

$ systemctl daemon-reload $ systemctl restart docker

现在使用docker remote api进行连接:

无认证:

$ docker -H tcp://192.168.0.150:2376 version

会报错未认证。

携带认证方式:

docker --tlsverify --tlscacert=/root/tls/pem/ca.pem --tlscert=/root/tls/pem/client-cert.pem --tlskey=/root/tls/pem/client-key.pem -H tcp://192.168.0.150:2376 version

到此这篇关于docker remote api一键TLS加密的实现的文章就介绍到这了,更多相关docker remote api一键TLS加密内容请搜索脚本之家以前的文章或继续浏览下面的相关文章希望大家以后多多支持脚本之家!

相关文章

在Ubuntu 16.04上用Docker Swarm和DigitalOcean创建一个Docker容器集群的方法

这篇文章主要介绍了在Ubuntu 16.04上用Docker Swarm和DigitalOcean创建一个Docker容器集群的方法,需要的的朋友参考下吧2017-01-01

docker容器映射tcp或udp端口-如何通过docker-compose.yml

这篇文章主要介绍了docker容器映射tcp或udp端口-如何通过docker-compose.yml问题,具有很好的参考价值,希望对大家有所帮助,如有错误或未考虑完全的地方,望不吝赐教2024-03-03

docker拉取镜像报错:Error response from daemon: Get “https://r

今天做完一个新项目,搭建了一个新的虚拟机,打算使用docker来搭建各种环境,发现拉取镜像报错Error response from daemon: Get "https://registry-1.docker.io/v2/": dial tcp,所以接下来给大家介绍了docker拉取镜像报错的解决过程,需要的朋友可以参考下2024-08-08

最新评论