VLAN的划分以及ACL的使用实践案例分析

需求:

某公司以前没有划分VLAN,用的一台Cisco 2918二层交换机,但是他们没有做任何配置,现在由于他们的有一部分计算机(192.168.1.0/24)配置比较差,当交换机发送一个广播包的时候就导致部分计算机假死机状态,于是他们买了一台Cisco 3560三层交换机想把192.168.1.0/24这个网段与其他网段(10.1.1.0/24,10.1.2.0/24)的广播包进行分离开来。

以下是对VLAN划分的一些要求:

1、 要实现在SW1上面192.168.1.0/24这个网段能够正常访问10.1.1.0/24与10.1.2.0/24这两个网段。

2、 10.1.1.0/24与10.1.2.0/24这两个网段要能够正常访问SW2以外的网络。(也就是说10.1.1.0/24与10.1.2.0/24这两个网段的默认网关还得是10.1.1.1/24或者10.1.2.1/24才行。因为很多详细路由在SW2上面才有。)

3、 不能让SW1以外的计算机访问SW1中192.168.1.0/24这个网段。

4、 SW2内的计算机能够访问SW1的服务器以及10.1.1.0/24与10.1.2.0/24这两个网段的计算机。

5、 SW1中只允许10.1.1.2/24与10.1.2.2/24这两台PC能够访问192.168.1.0/24的网段。

拓扑图如下:

需求分析:

以前网络的分析:

从总部出来给了一根光纤过来,而这根光纤接入到总部交换机的VLAN20中。VLAN20的SVI地址是10.1.1.1/24,10.1.2.1/24这两个,在原使情况下10.1.1.0/24与10.1.2.0/24这两个网段要访问192.168.1.0/24的计算机,他们以前的解决方案是在192.168.1.0/24这个网段配置双IP地址,也就是说再给他们配置一个10.1.1.0/24或者10.1.2.0/24。10.1.1.0/24或者10.1.2.0/24这两个网段要访问总部以外的网段网关必须指定10.1.1.1/24,10.1.2.1/24。

现在的需求分析:

从上面我们已经知道他们最主要想利用VLAN来隔离我们的广播域,但需要让我们SW1上的192.168.1.0/24与SW1上的10.1.1.2/24与10.1.2.2/24能够正常访问,还不能影响SW1上面的10.1.1.0/24与10.1.2.0/24访问SW2以及SW2以外的网络。

从上面的需要我们来分析一下,要隔离广播域我们都知道使用交换机上面的VLAN,这个很好解决,但是划了VLAN以后,要使不同VLAN间进行互相访问我们就必须给这个VLAN的SVI地址设置一个IP。当我们PC上面将网关设置成为自己所在VLAN下面的SVI地址,这样在开启三层交换机的路由功能就能够互相访问了,但是在这里我们又遇见一个问题?那就是从SW2过来的光纤给了两个IP地址给我们10.1.1.1/24,10.1.2.1/24。而在SW1上面的10网段中的计算机要访问外面的网络就必须将这两个地址设置成网关才行。这很明显它是一个二层的接口,也就是说在SW2上面划分了一个VLAN,而这根光纤就接在该VLAN下面的,而该VLAN的SIV地址就是10.1.1.1/24,10.1.2.1/24。而我们现在只能利用SW1来进行做配置,SW2在总部我们动不到。我们现在能动的也就只有SW1上面。

现在我想的办法就是,在SW1上面划分两个VLAN,VLAN20用于接192.168.1.0/24这个网段,VLAN30用于接10.1.1.0/24与10.1.2.0/24。VLAN20的SVI地址192.168.1.254/24,而在VLAN30我们给它的SVI地址设置两个IP,10.1.1.254/25与10.1.2.254/24。这样它们两个VLAN间通过这个SVI地址就可以互相进行通信了。

但是SW1中两个VLAN可以进行通信,现在又出现一个新的问题,我们以前10网段的PC,IP地址必须设置成10.1.1.1/25与10.1.2.1/24才能访问SW2以及它以外的网络,现在我们将它的网关设置成10.1.1.254/25与10.1.2.254/24以后,就不能访问SW2以外络,后面我想了一个办法就是10网段的PC的网关还是设置它以前的(10.1.1.1/24,10.1.2.1/2),而在要访问192.168.1.0/24这个网段的PC,在PC上的“命令提示符”下面加一条软路由,

> route add 192.168.1.0 mask 255.255.255.0 10.1.1.254

destination^ ^mask ^gateway

这样当我们10网段的PC去往192.168.1.0这个网段的时候走10.1.1.254/24这个网关,而默认走10.1.1.1/24出来,这样就达到我们预期的目的了,但是没有加软件的计算机就不能够访问我们的192.168.1.0的网段了。

然后他们还要限制某几台10网段中的PC去访问192.168.1.0/24的网络,前面我们提到在PC上面添加软路由就可以访问我们的192.168.1.0/24的网络,那有的人就会想我不让他们访问的就不加嘛,那某些人他就想要来访问我们192.168.1.0/24的网络的时候,自己添加一条不就能够访问了,于是我使用了ACL来对他们做一个限制。只允许固定10网段中的几台PC可以访问192.168.1.0/24,其他10网段中的计算机即使添加了软路由还是不能够访问,这样就达到了我们的效果了。

以下是配置文档:

上面所述都是如何划分VLAN、使用ACL的整个完整思路,希望可以帮助大家更好的掌握三层交换机关于VLAN的划分以及ACL的使用。

相关文章

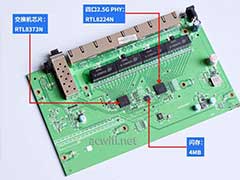

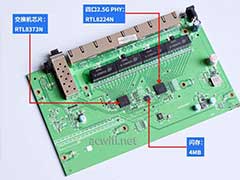

联果LG510S-4T2XS怎么样? 六口全万兆轻网管交换机拆解

联果LG510S4T2XS是一台”4+2″的全万兆网管交换机,即拥有四个10G电口和两个10G光口,下面我们就来看看这款交换机的拆机测评2025-01-17

2.5G三层网管交换机! TPLINK TL-SE5420不完全拆机测评

TL-SE5420为TP-LINK全新开发推出的5系列2.5G三层网管交换机,采用新一代高性能硬件和软件平台,提供灵活的2.5G接入和高性价比的万 兆上行端口,下面我们就来看看这款交换机2025-01-07

最便宜的8口2.5G网管交换机! 水星SE109 Pro拆机测评

水星SE109 Pro价格很便宜,水星SE109 Pro,外观、接口,和SE109一样,区别Pro是网管型的,下面我们就来看看详细拆机测评2025-01-03

2.5G交换机水星SE109值得购买吗? 水星SE109开箱测评

由于廉价家用2.5G交换机大都采用的是公版方案,因此芯片性能上就不用再做过多比较,只需要考虑品牌和口碑,经过多轮筛选最终选择了水星SE109,下面我们就来看看开箱图2025-01-03

TP-LINK/水星和hasivo交换机怎么选? 三款网管交换机系统功能对比

今天选了三款都是”8+1″的2.5G网管交换机,分别是TP-LINK 水星和hasivo交换机,该怎么选呢?这些交换机功能上有什么区别?详细请看下文介绍2025-01-03

海思视讯hasivo S5800W-24GT-6SX-SE 网管交换机拆机测评

hasivo S5800W-24GT-6SX-SE 网管交换机拆机,它有24个2.5G口+6个万兆口,这款交换机怎么样呢?下面我们就来看看详细测评2024-12-07

交换机单线复用怎么设置? 弱电箱到客厅只有一根网线的解决方案

如何解决弱电箱到客厅只预埋一根线的尴尬局面?在有办法再增加网线的情况下,就可以使用兮克轻管理交换机做单线复用,轻松解决弱电箱到客厅线路不够的问题2024-11-18

水星SE106 Pro值得购买吗? 2.5G网管交换机水星SE106 Pro拆机测评

水星SE106Pro是一款高性能的交换机,搭载RTL8372N芯片,支持4个2.5G口和2个10G光口,这款交换机怎么样呢?详细请看下文测评2024-11-11

2.5G/万兆交换机性价比清单推荐! 百元出头就能搭建万兆局域网

2.5G交换机价格降下来了,在选择交换机和路由器的时候,很纠结,我们搜集、推荐一下有哪些性价比2.5G/万兆交换机,这些均在百元出头,还带万兆口2024-08-26 这款交换机现在价格是129元,很懂盆友不知道该不该购买,下面我们就来看看小米千兆交换机SW-108G详细的拆机图2024-07-26

这款交换机现在价格是129元,很懂盆友不知道该不该购买,下面我们就来看看小米千兆交换机SW-108G详细的拆机图2024-07-26

最新评论