CentOS系统管理_用户和用户组的详解

五:用户和组属性的查看和修改

1,usermod :主要针对用户与组之间属性的更改

格式:usermod [选项](选项可以有多个)用户名

-l :更改用户账号的登录名称

-L :锁定用户账户(注:用usermod –L锁定一个账户的时候可以用passwd–u直接解锁,但是用passwd –l锁定的账户,用usermod–U解锁的时间,需要解锁两次,因为,passwd –l锁定的账户密码前面有两个!,而usermod –L锁定的账号密码前面有一个!,可以通过查看/etc/gshadow文件里面的密码段来验证。)

-U :解锁用户账户

-u、-d、-e、-g、-G、-s :与useradd相同

-a :和-G搭配使用为添加该用户的附加组(只是用-G的时候,为修改附加组)

示例:

usermod -e 20140630(或2014-06-30) user1 :为修改user1账户失效时间为20140630

但是在用chage -E 2014-06-30 user1的时候,不能用20140630

[root@localhost~]# cat /etc/shadow | grep user1

user1:!!:16119:0:99999:7:::

[root@localhost~]# usermod -e 20140630 user1 //修改user1的账户失效时间

[root@localhost~]# cat /etc/shadow | grep user1

user1:!!:16119:0:99999:7::16251:

[root@localhost~]# usermod -l user01 user1 //修改user1的登录名为user01

usermod:警告:/var/spool/mail/user1 不属于 user1

[root@localhost~]#

2,chage :主要针对用户的密码进行设定

-l :列出密码有效信息

-E :指定账户过期时间,YYYY-MM-DD

-I :指定当密码失效后多少天锁定账号

-m :指定密码的最小天数

-M :指定密码的最大天数

示例:

[root@localhost~]# chage -l user01 //查看user01的密码信息

最近一次密码修改时间:2月 18, 2014

密码过期时间:从不

密码失效时间:从不

帐户过期时间:从不

两次改变密码之间相距的最小天数:0

两次改变密码之间相距的最大天数:99999

在密码过期之前警告的天数:7

[root@localhost ~]# cat /etc/shadow | grep user01

user01:$1$609lnAxS$qk/Yzf4qd727R9Q2dieQ1.:16119:0:99999:7:::

[root@localhost ~]# chage -E 2014-07-10 user01 //修改user01的账户过期时间

[root@localhost ~]# chage -I 3 user01 //修改user01用户的密码失效3天后锁定

[root@localhost ~]# chage -m 10 user01 //密码修改之后10天内不准修改

[root@localhost ~]# chage -M 40 user01 //密码修改后40天之后必须再次修改密码

[root@localhost ~]# cat /etc/shadow | grep user01

user01:$1$609lnAxS$qk/Yzf4qd727R9Q2dieQ1.:16119:10:40:7:3:16261:

[root@localhost ~]# chage -l user01

最近一次密码修改时间:2月 18, 2014

密码过期时间:3月 30, 2014

密码失效时间:4月 02, 2014

帐户过期时间:7月 10, 2014

两次改变密码之间相距的最小天数:10

两次改变密码之间相距的最大天数:40

在密码过期之前警告的天数:7

[root@localhost ~]#

3,id

-在命令行输入id,为查看该账户的用户名及用户所属组等信息;

[root@localhost~]# su - frank

[frank@localhost~]$ id //id命令直接查看当前用户的ID和所属组

uid=507(frank) gid=507(frank)groups=507(frank)

-id 用户名 :表示查看该用户的相关信息

[root@localhost~]#id frank //查看frank用户的用户ID和所属组

uid=507(frank) gid=507(frank)groups=507(frank)

[root@localhost~]# id user01 //查看user01的用户ID和所属组

uid=1005(user01)gid=1005(user1) groups=1005(user1)

[root@localhost~]#

-id –gn :查看当前用户的所属组

[root@localhost~]# su - frank

[frank@localhost~]$ id -gn //查看当前所属组,为frank组,下面修改一下

frank

[frank@localhost~]$ exit

logout

[root@localhost~]# usermod -g tech frank //将frank的基本组修改为tech

[root@localhost~]# su - frank

[frank@localhost~]$ id -gn //用id -gn查看当前组

tech

[frank@localhost~]$

4,newgrp

newgrp 用户组 :为当前用户临时增加一个用户的附加组(可以用exit退出该附加组)

示例:

[root@localhost~]# su - frank

[frank@localhost~]$ id

uid=507(frank) gid=200(tech) groups=200(tech)

[frank@localhost~]$ newgrp user

密码: //这个密码为用gpasswd来设置的用户组密码,当有新用户加入是,需要输入,如果没有密码,直接确定即可加入

[frank@localhost~]$ id -gn

user //用户组为user,未修改之前为tech

[frank@localhost~]$ id

uid=507(frank) gid=1204(user) groups=200(tech),1204(user)

[frank@localhost~]$ exit //只是临时增加的附加组,可以用exit退出该组

exit

[frank@localhost~]$ id

uid=507(frank) gid=200(tech) groups=200(tech)

[frank@localhost~]$ id -gn

tech //退出后的用户组还未之前的tech

[frank@localhost~]$

5,groups :查看用户所属组

groups :查看当前用户的所属组(包括基本组和附加组)

groups 用户名 :查看该用户所属组(包括基本组和附加组,前面的为基本组)

注:也可以查看/etc/group和/etc/gshadow文件的第四段。

[root@localhost ~]# groups //查看当前用户的所属组

root bin daemon sys adm disk wheel

[root@localhost ~]# groups user2 //查看user2用户的所属组

user2 : user2 tech //那么user2用户的基本组为user2,有一个附加组,为tech

[root@localhost ~]#

六,附:用户和用户组的密码及新建用户宿主目录里面的隐藏文件

1,用户的密码 :/etc/passwd 和/etc/shadow

/etc/passwd文件:保存了用户账号的基本信息

[root@localhost~]# head -1 /etc/passwd

root:x:0:0:root:/root:/bin/bash

1 2 3 4 5 6 7

可以看到passwd里面的内容分为7个字段,分别用“:”隔开,每个字段的含义:

第一段:用户账号的名称

注:可使用user -l user1 user01修改

第二段:密码字符或占位符

注:加密后的密码保存在/etc/shadow文件中

第三段:用户账号的UID号

注: 在建立的时候用useradd -u来指定UID号

第四段:所属基本组的GID号

注:在新建用户的时候,如果不指定基本组,会默认新建一个和用户同名的组,可以使用useradd -g users/100来指定新建用户组的GID

第五段:用户全名

第六段:宿主目录

注:在新建用户的时间,用useradd -d来指定

第七段:登录shell程序的路径

注:在新建用户时候使用useradd -s来指定,也可以在后来使用usermod -s来指定

/etc/shadow文件:保存了密码字串,有效期等信息

[root@localhost/]# head -1 /etc/shadow

root:$1$SmlKPNho$qNqybQOGBSnK6iWmviI6b1:15908:0:99999:7:::

1 2 3 4 5 6789

第一段:用户账号的名称

第二段:加密后的密码字符串

注:在使用passwd -l锁定之后加两个”!”,用usermod -L锁定之后该字符串前面加一个”!”

第三段:上次修改密码的时间

第四段:密码的最短有效天数,默认为0

注:也就是在上次修改密码后多少天之内不准修改密码,可以使用chage -m来修改

第五段:密码的最长有效天数

注:也就是说,密码在到达有效天数之后,必须进行修改,可以使用chage -M修改

第六段:密码过期后的警告天数,默认为7

注:在密码最长有效天数的前7天进行提醒

第七段:密码过期后多少天禁用此账户,默认值为空

注:如果密码过期之后,也就是密码最长有效时间到了之后,用户还可以继续使用该账号,如果还不修改密码,那么,这个时间将起作用,该用户将被禁用。可以使用chage -I 来修改

第八段:账号失效时间,默认值为空

可以使用chage -E 或者usermod -e来修改账号的失效时间

例如:

[root@localhosthome]# chage -l user01

最近一次密码修改时间:2月 18, 2014

密码过期时间:3月 30, 2014

密码失效时间:4月 02, 2014

帐户过期时间:7月 10, 2014

两次改变密码之间相距的最小天数:10

两次改变密码之间相距的最大天数:40

在密码过期之前警告的天数:7

[root@localhost~]# cat /etc/shadow | grep user01

user01:$1$609lnAxS$qk/Yzf4qd727R9Q2dieQ1.:16119:10:40:7:3:16261:

[root@localhost~]# usermod -e 20140810 user01 //或chage -E 20140810 user01

[root@localhost~]# cat /etc/shadow | grep user01

user01:$1$609lnAxS$qk/Yzf4qd727R9Q2dieQ1.:16119:10:40:7:3:16292:

[root@localhost~]# chage -l user01

最近一次密码修改时间:2月 18, 2014

密码过期时间:3月 30, 2014

密码失效时间:4月 02, 2014

帐户过期时间:8月 10, 2014

两次改变密码之间相距的最小天数:10

两次改变密码之间相距的最大天数:40

在密码过期之前警告的天数:7

第九段:该字段保留

2,新建一个用户时候的默认配置/etc/login.defs、/etc/useradd和/etc/skel

[root@localhost~]# grep -vE "^#|^$" /etc/login.defs

MAIL_DIR /var/spool/mail //定义邮件文件路径

PASS_MAX_DAYS 99999 //定义密码最长有效天数,/etc/shadow第五段

PASS_MIN_DAYS 0 //密码最短有效天数为0,/etc/shadow的第四段

PASS_MIN_LEN 5 //密码最小长度为5,这里不起作用,有其他文件来规定

PASS_WARN_AGE 7 //密码过期后的警告天数

UID_MIN 500 //UID的起始值,/etc/passwd中的第三段

UID_MAX 60000 //UID的最大值,/etc/passwd中的第三段

GID_MIN 500 //GID的起始值,/etc/passwd中的第四段

GID_MAX 60000 //GID的最大值,/etc/passwd中的第四段

CREATE_HOME yes //是否创建宿主目录

UMASK 077 //umask值为077

USERGROUPS_ENAB yes //

MD5_CRYPT_ENAB yes //密码使用MD5加密

ENCRYPT_METHOD MD5 //

[root@localhost~]#cat /etc/default/useradd

# useradd defaults file

GROUP=100 //

HOME=/home //定义创建用户的宿主目录在/home下

INACTIVE=-1 //是否启用该账户,-1代表是

EXPIRE= //

SHELL=/bin/bash //指定新建用户的shell为/bin/bash

SKEL=/etc/skel //新建用户的宿主目录模板为/etc/skel

CREATE_MAIL_SPOOL=yes //是否创建用户的邮件文件

[root@localhost~]# ll -a /etc/skel/ //在新建一个用户的时候,宿主目录里面的内容就是将skel拷贝过去,然后放到/home目录下并改名为新建的用户名

总计 64

drwxr-xr-x 3 root root 4096 2013-07-10 .

drwxr-xr-x 97 root root 1228802-18 16:24 ..

-rw-r--r-- 1 root root 33 2011-05-13 .bash_logout

-rw-r--r-- 1 root root 176 2011-05-13 .bash_profile

-rw-r--r-- 1 root root 124 2011-05-13 .bashrc

-rw-r--r-- 1 root root 515 2011-04-07 .emacs

drwxr-xr-x 4 root root 4096 2012-11-16 .mozilla

3,全局配置文件~/.bash_profile、~/.bashrc和~/.bash_logout

注:可以在用户的宿主目录下使用ls -a查看。

~/.bash_profile:每次登录时执行

~/.bashrc :每次进入新的Bash环境时执行

~/.bash_logout:每次推出登录时执行

4,查看用户组信息:/etc/group和/etc/gpasswd

/etc/group查看用户组的信息

[root@localhost~]# cat /etc/group | tail -1

user:x:1204:user01,user2

第一段:组名

第二段:密码占位符

第三段:GID

第四段:组内成员(使用gpasswd -a添加,gpasswd -d删除,gpasswd -M覆盖添加多个)

[root@localhost~]# cat /etc/gshadow | tail -1

user:$1$u/W2qj.L$W8GJY5HxyLzphdtgLKpxW0:stu02:user01,user2

第一段:组名

第二段:密码(使用gpasswd来设置)

第三段:组管理员(使用gpasswd -A指定)

第四段:组内成员

总结:

学的时间也不短了,总是想找个时间将用户组这一章好好的做下笔记,这下好了,终于弄完了,哈哈

用户和用户组的管理这一章很绕口,理解也还算容易,命令不多,但是选项很多,一个题可能有好几种做法,比如说usermod -a -g tech user01和gpasswd -a user01 tech,虽然都是讲user01用户加入到tech组中,但是还有那么的不同,唉,慢慢搞吧!

相关文章

CentOS系统如何添加用户操作日志?CentOS系统添加用户操作日志的方法

一些朋友不知道CentOS系统如何添加用户操作日志?下面小编就为大家带来CentOS系统添加用户操作日志的方法;有需要的朋友一起去看看吧2016-12-15- 在linux中出于安全的需要,我们会禁止某些用户SSH登陆系统进行操作。下面小编就为大家带来CentOS中禁止用户ssh和sftp登陆的详解;一起去看看吧2016-12-15

- 今天小编为大家带来的是Centos下crontab指定执行用户;Centos下可以通过配置crontab来定时执行任务,执行体可以是一条系统命令或自己写的一个脚本,同时可以指派用户来执行2016-12-12

- 今天小编为大家带来的是CentOS允许telnet 通过root用户进行访问的详解,希望对大家会有帮助;有需要的朋友可以过来看看2016-12-11

- 今天小编为大家带来的是Centos系统用户密码字符串生成命令-shadow;有需要的朋友可以过来看看,希望对大家的学习会有帮助2016-12-09

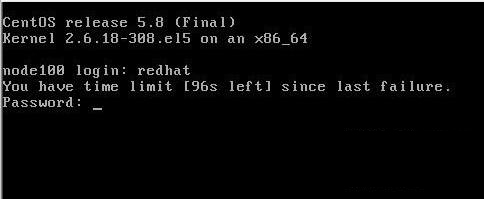

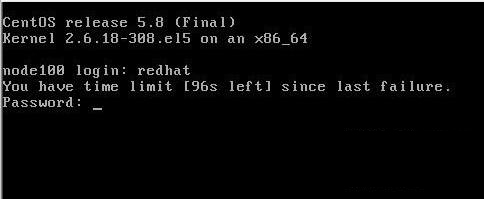

一些朋友还不知道CentOS如何锁定多次登陆失败的用户;今天小编为大家带来了CentOS使用PAM锁定多次登陆失败的用户的教程。有需要的朋友可以过来看看2016-12-08

一些朋友还不知道CentOS如何锁定多次登陆失败的用户;今天小编为大家带来了CentOS使用PAM锁定多次登陆失败的用户的教程。有需要的朋友可以过来看看2016-12-08Centos中如何临时禁用用户?Centos中临时禁用用户的方法

一些朋友说不知道Centos中如何临时禁用用户?下面小编就为大家带来Centos中临时禁用用户的方法;有需要的朋友过来看看吧2016-12-08 一些朋友还不知道CentOS6.6单用户模式如何重设root密码;下面小编就为大家带来CentOS6.6单用户模式重设root密码的方法;有需要的朋友可以过来看看2016-11-30

一些朋友还不知道CentOS6.6单用户模式如何重设root密码;下面小编就为大家带来CentOS6.6单用户模式重设root密码的方法;有需要的朋友可以过来看看2016-11-30- 如果当你使用sudo来执行某些命令的时候,就会提示你该用户不再sudoer列表中。这时,我们就需要手工加入了;下面小编为大家带来CentOS将用户添加到sudoer列表的教程2016-11-23

- 以下主要内容是Centos配置sudo用户;使用visudo命令进行sudo配置文件的编写;有需要的朋友可以参考下2016-11-23

最新评论