Nginx禁用TLSv1.0 1.1改为TLSv1.2 1.3的操作方法

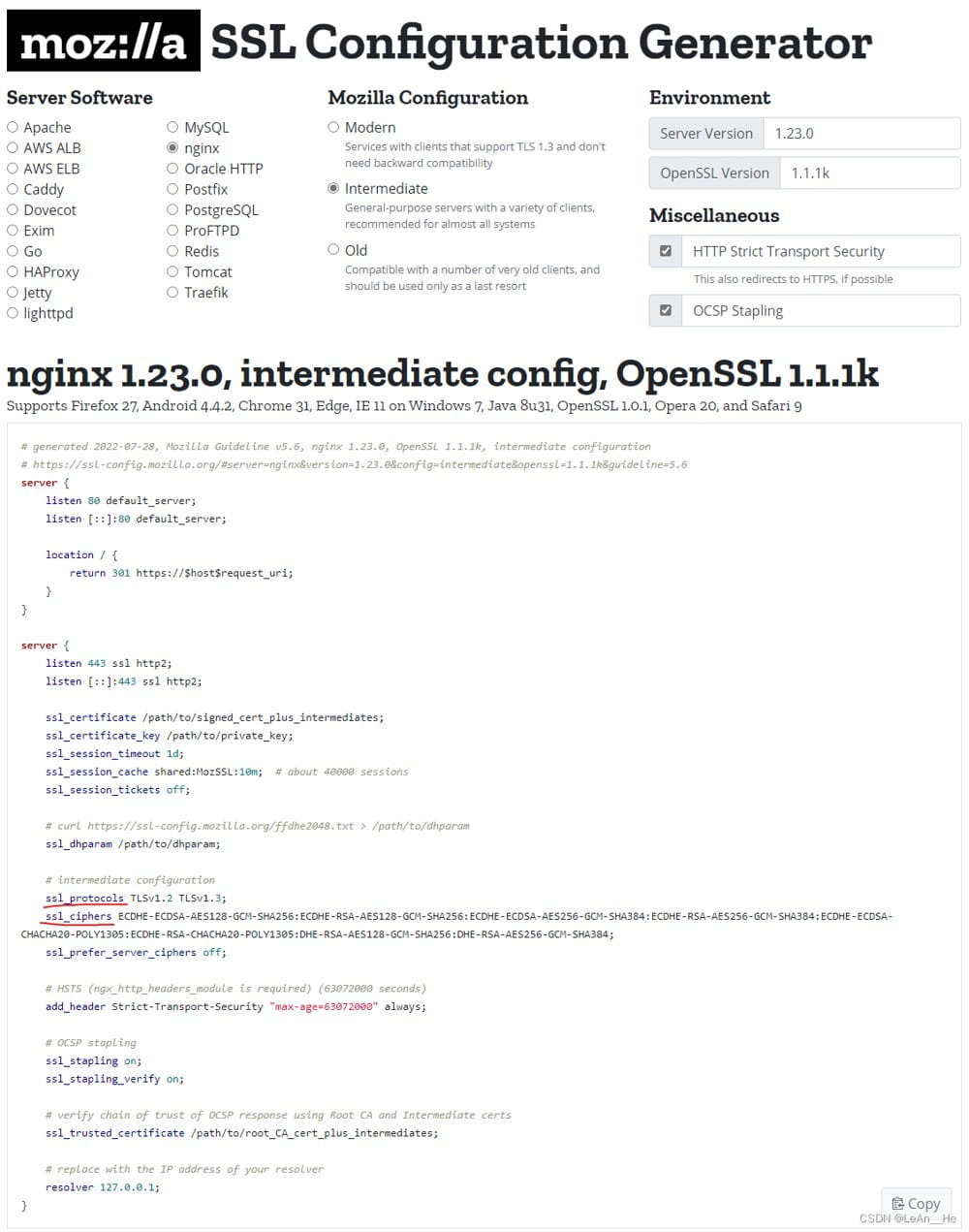

使用 Mozilla 提供的 在线生成SSL配置工具,根据自己的环境填充对应的参数,自动生成对应环境下的SSL配置。

根据下面生成的配置,对应修改自己的 nginx.conf 文件。其中最重要的是 ssl_protocols 和 ssl_ciphers 这两项配置。

修改配置后可以用如下方法测试自己的网站配置是否生效。

方法一:

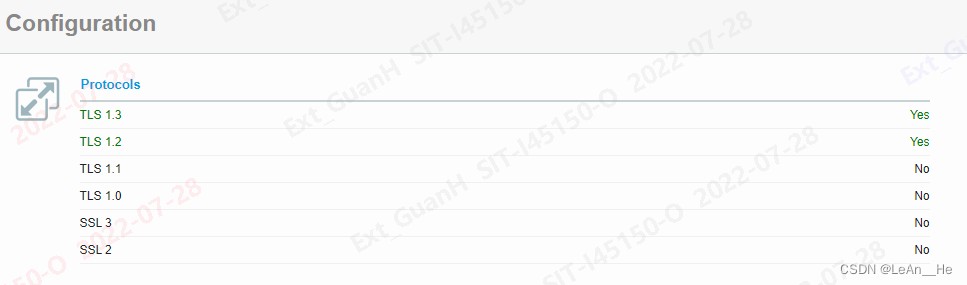

直接用检测网站查看自己网站的安全等级。

这里我是用的是:ssllabs

在检测结果的 Configuration 里可以查看检测的网站所支持的TLS版本

方法二:

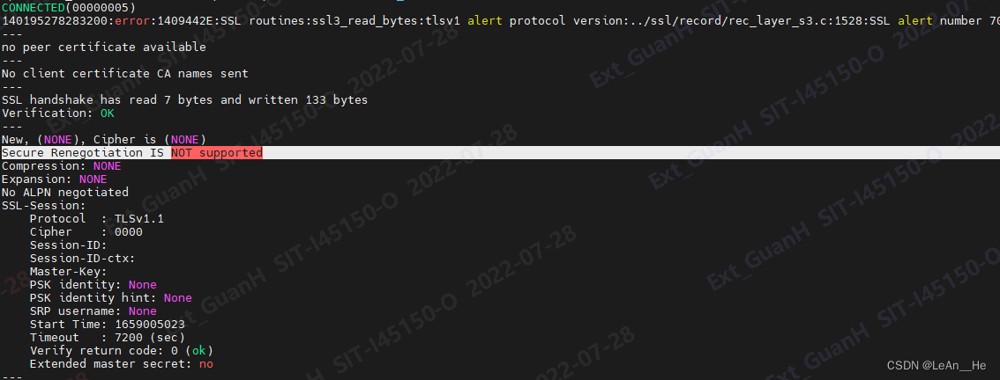

在Linux中用命令指定TLS协议版本,对网站发起请求进行测试:

#测试是否支持 TLS 1.0 openssl s_client -connect xxx.com:443 -tls1 #测试是否支持 TLS 1.1 openssl s_client -connect xxx.com:443 -tls1_1 #测试是否支持 TLS 1.2 openssl s_client -connect xxx.com:443 -tls1_2 #测试是否支持 TLS 1.3 openssl s_client -connect xxx.com:443 -tls1_3

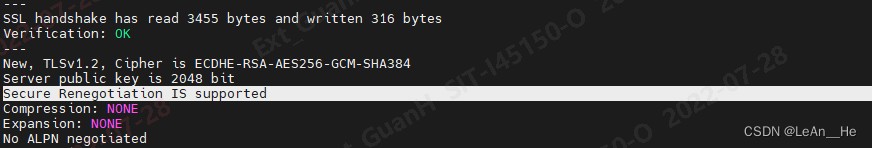

在返回的结果查看 Secure Renegotiation 是否是 supported 的,是的话表示支持。

不支持的TLS:

支持的TLS:

到此这篇关于Nginx禁用TLSv1.0 1.1改为TLSv1.2 1.3的操作方法的文章就介绍到这了,更多相关Nginx禁用TLSv1.0 1.1内容请搜索脚本之家以前的文章或继续浏览下面的相关文章希望大家以后多多支持脚本之家!

相关文章

Nginx指令add_header和proxy_set_header的区别及说明

这篇文章主要介绍了Nginx指令add_header和proxy_set_header的区别及说明,具有很好的参考价值,希望对大家有所帮助,如有错误或未考虑完全的地方,望不吝赐教2025-03-03

Ubuntu下Nginx配置ThinkPHP的Pathinfo和URl Rewrite模式

这篇文章主要介绍了Ubuntu下Nginx配置ThinkPHP的Pathinfo和URl Rewrite模式,Ubuntu下的配置会有一些不同之处,需要的朋友可以参考下2015-07-07

nginx、Apache、IIS服务器解决 413 Request Entity Too Large问题方法汇总

这篇文章主要介绍了nginx、Apache、IIS三种服务器解决413 Request Entity Too Large问题的方法集合,需要的朋友可以参考下2014-05-05

Apache和Nginx的优缺点详解_动力节点Java学院整理

Nginx和Apache一样,都是HTTP服务器软件,在功能实现上都采用模块化结构设计,都支持通用的语言接口。下面通过本文给大家分享Apache和Nginx比较 功能对比,感兴趣的朋友参考下吧2017-08-08

最新评论