黑客教你如何用0.01 BNB“白嫖”CZ

黑客教你如何用0.01 BNB“白嫖”CZ

背景

昨天,当我还在整理APT 攻击相关的素材时,山哥(@im23pds) 突然激动地来到我的工位旁边:“Thinking,我发现了一个有趣的项目,CZ 在高频使用,我们或许可以 0 成本和 CZ Say Hi。”于是我们迅速拟定了几个可能的漏洞点:

- 劫持CZ 在 ReachMe 的账号;

- 更改CZ 在 ReachMe 的设置;

- 不花钱给CZ 发消息,绕过给他发消息要花费 1 BNB 的限制。

大约在10 分钟后,我们发现可以在 ReachMe.io 低成本和任意用户 Say Hi 的漏洞,于是我们第一时间联系了项目方团队,并提供漏洞验证的详情。项目团队也在第一时间就迅速修复了该漏洞,同时联系我们进行复测。为 ReachMe 团队认真严谨对待安全问题的态度点赞!

此外,慢雾安全团队很荣幸获得了CZ 和 ReachMe 项目方团队的致谢。

发现过程

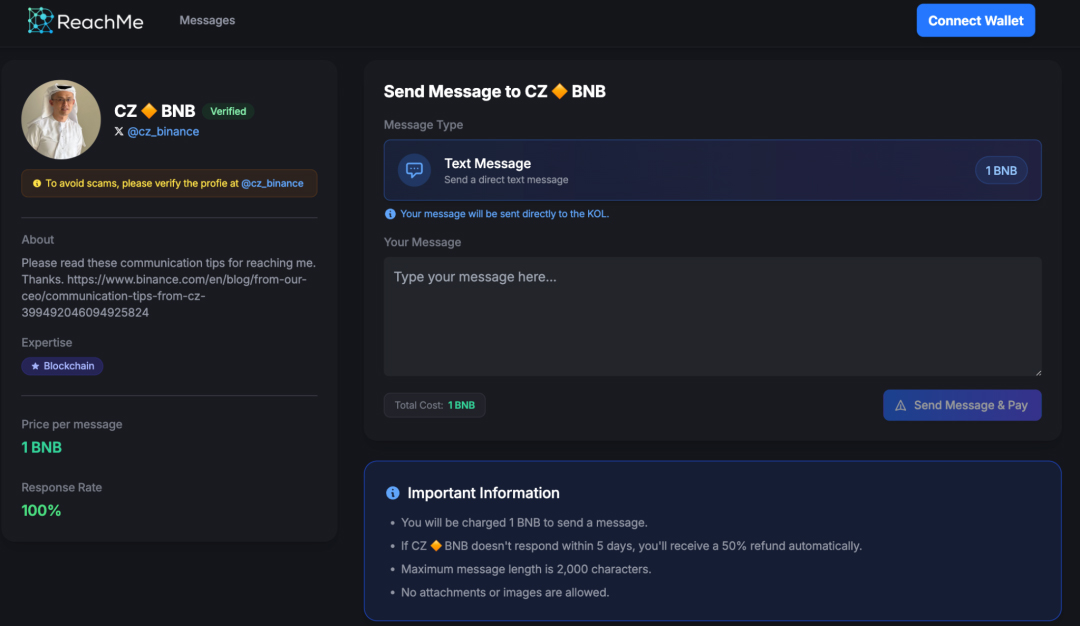

ReachMe.io 是一个基于 BNB Chain 的付费聊天平台,旨在通过加密货币支付机制连接 KOL(关键意见领袖)与粉丝。用户向 KOL 发送私信需支付 BNB ,KOL 可获得 90% 费用(平台抽成 10%);若 KOL 5 天内未回复,用户可获 50% 退款。

2025 年 3 月 27 日,币安创始人 CZ 将其 X 账号简介改为:“DM: https://reachme.io/@cz_binance (fees go to charity)”,即“在 ReachMe 上 DM 我,费用将用于慈善”。

我们可以看到,和CZ Say Hi 的成本是 1 枚 BNB,于是我们设想了一些方案,并进行尝试,看如何绕过 1 枚 BNB 的限制来和 CZ Say Hi。

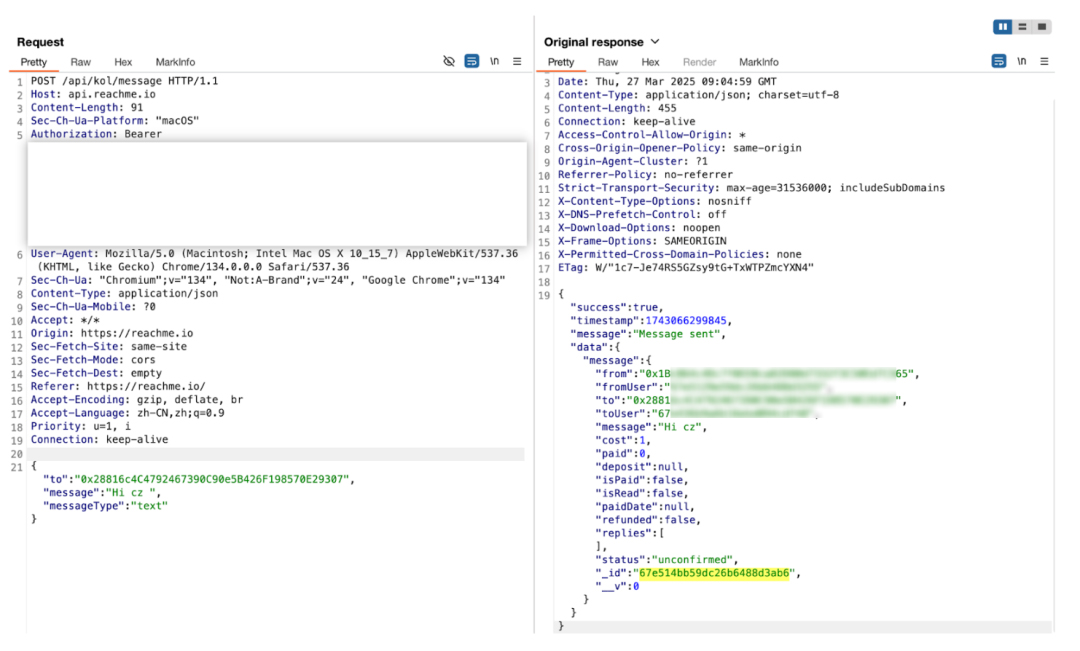

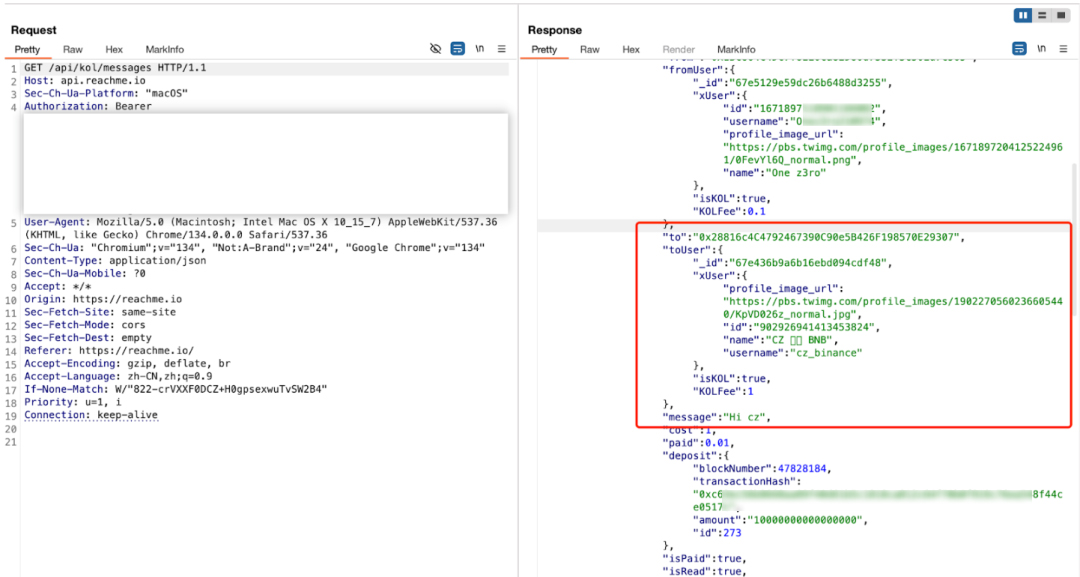

和山哥一阵研究后,我们发现ReachMe 在给任意 KOL 发送消息的时候会通过“/api/kol/message”接口生成消息的概要信息,其中包含“_id”字段,这个字段是在发消息的时候附带到链上合约Function: deposit(string _identifier,address _kolAddress)使用,对应的是_identifier字段。

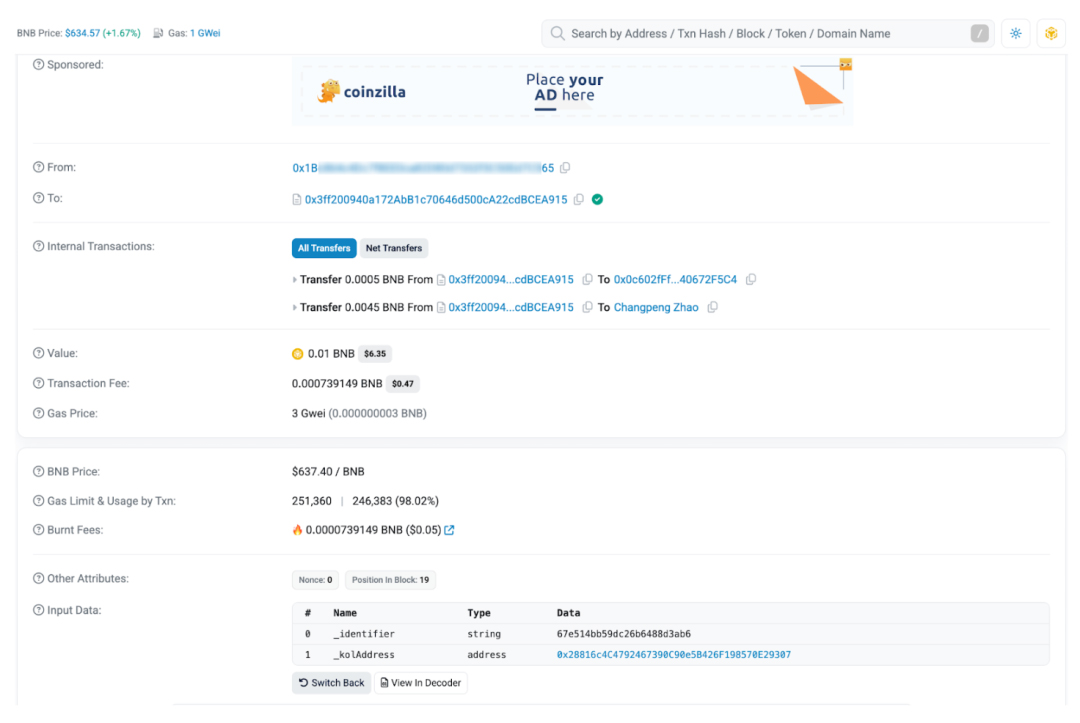

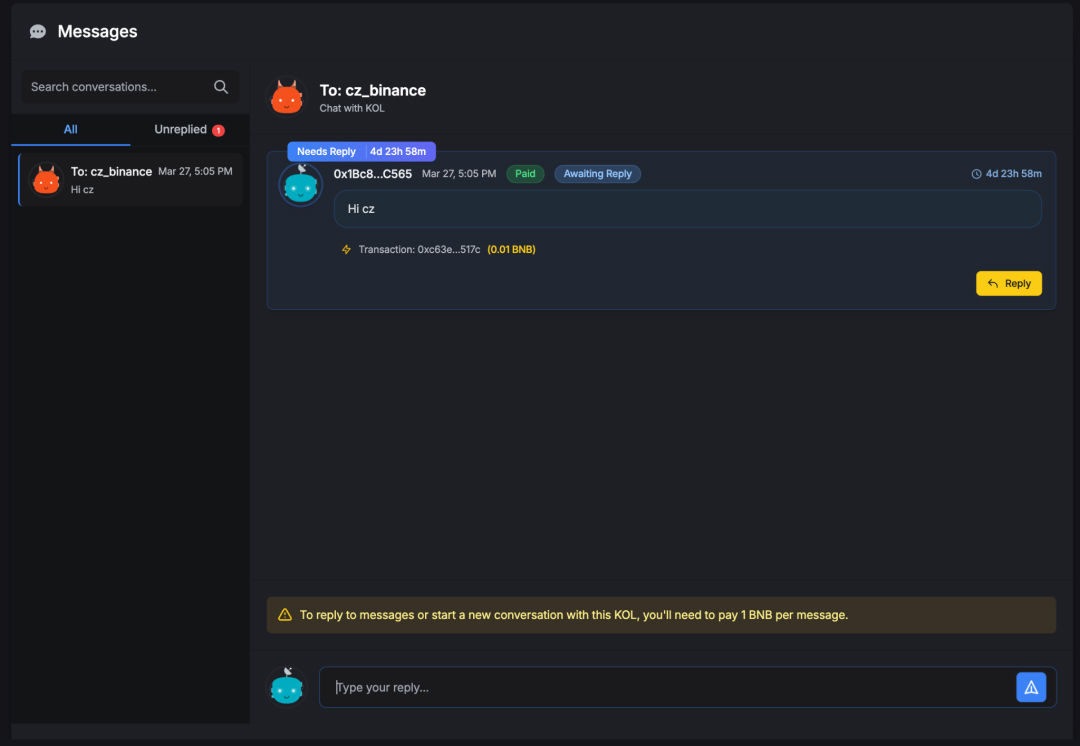

并且给KOL 发送消息附带的 BNB 其实就是调用合约Function: deposit附带的BNB 数量,于是我们构造了一笔交易,将“Hi CZ”的消息对应的“_identifier”以及 CZ 的地址,并附带 0.01 BNB(最低仅需 0.001 BNB)发送给合约。

由于ReachMe 在设计之初并没有将 KOL 预设的发消息成本放在合约中进行检测(或许是为了方便KOL 更好地随时调整消息的价格并且节省 Gas 费?),因此可以通过修改前端代码,修改网络响应包或者直接与合约进行交互来绕过 1 BNB 的限制。这是由于服务端在检索链上的交易时也遗漏了消息价格与链上交易的 BNB 数量的检查。

于是我们用了大约10 分钟,成功绕过了和 CZ 对话要花费 1 BNB 的规则,仅花费了 0.01 BNB 就可以和 CZ Say Hi。

另外,值得注意的是,其实还有更深一步的利用,如:给CZ 发有趣的消息,进行鱼叉钓鱼?鉴于 CZ 本人影响较大,后面就放弃了这部分测试,大家也多注意安全,谨防钓鱼。

总结

这类结合中心化与去中心化的产品设计,经常会出现链上和链下的安全检查不一致的情况。因此,攻击者可以通过分析链上链下的交互流程,绕过某些检查限制。慢雾安全团队建议项目方尽可能在链上和链下的代码中同步必要的安全检查项,避免被绕过的可能。同时,建议聘请专业的安全团队进行安全审计,以发现潜在的安全风险并加以防范。

到此这篇关于黑客教你如何用0.01 BNB“白嫖”CZ的文章就介绍到这了,更多相关白嫖CZ解析内容请搜索脚本之家以前的文章或继续浏览下面的相关文章,希望大家以后多多支持脚本之家!

你可能感兴趣的文章

-

SlowMist(慢雾):黑客利用PancakeSwap漏洞盗取Four.meme流动性资金解读

区块链安全公司SlowMist(慢雾)今(3/18)发出安全警报,揭露了一起针对Four.meme项目的攻击事件,黑客透过PancakeSwap智能合约机制中的漏洞,成功绕过交易限制,窃取流动性资…

2025-03-18 -

欧盟调查OKX Web3助长Bybit黑客!徐明星:钱包是纯自我托管软件

彭博社报导,欧盟监管机构正在调查加密货币交易所OKX,因其去中心化的Web3服务被用来清洗来自Bybit黑客攻击的部分资金,OKX对此已否认相关指控,并强调其Web3钱包属于纯自我…

2025-03-12 -

Bybit被黑近50万枚ETH全数消失导读!THORChain成黑客提款机?

知名加密货币交易所Bybit遭黑事件再度引发市场关注,据区块链观察者余烬(@EmberCN)的消息,黑客已成功将从Bybit窃取的49.9万枚ETH(约13.9亿美元)在10天内全部清洗,几乎不留…

2025-03-04 -

一文搞清楚Bybit 15亿美元被盗:黑客事件为何证明了以太坊价值

Bybit 遭遇了价值15 亿美元的ETH 盗窃案,而部分人呼吁 Ethereum 回滚区块链来撤销这次黑客攻击,这一事件成为了一个绝佳的教育案例,说明了为什么公链是不可篡改的账本,更…

2025-02-24 -

Bybit黑客用Pump.fun发Meme币清洗!目前仍持有超46万枚ETH赃款

Bybit黑客利用Meme币发行和跨链转移进行资金洗钱,透过在去中心化平台发行Meme币及利用跨链转移,黑客正在巧妙地掩盖其非法所得,并将资金流动分散至多个平台,下文将为大家…

2025-02-24 -

链上侦探ZachXBT:Bybit黑客是大量Solana Meme币黑手!熟悉Pump.fun发

链上侦探ZachXBT周日发文表示,北 韩黑客组织Lazarus Group可能是近期一些Solana Meme币骗 局的幕后黑手,并与该生态热门Meme币发行平台Pump.fun上的meme币欺诈行为有关,下…

2025-02-24 -

Bybit被黑金额最高:历来高金额黑客攻击案件盘点

历来因黑客攻击或安全漏洞导致的最大加密货币损失事件,以下的排名是基于攻击当时的损失金额,分析涵盖每起事件的详情、攻击方法、责任方(公开已知)、回收,以及对加密货…

2025-02-24 -

朝鲜 Lazarus 组织是 10 亿美元 Bybit 黑客事件背后的黑手!

Bybit 是全球最大的加密货币交易所之一,拥有超过 6000 万用户,最近发现超过 10 亿美元的损失,随着人们对攻击背后的人产生疑问,著名的区块链调查员ZachXBT站出来提供了确…

2025-02-24 -

Bybit被盗事件完整回顾,黑客如何盗取15亿美元资产?

2025年2月21日晚,据链上侦探ZachXBT披露,Bybit平台发生大规模资金流出的情况,此次事件导致超 14.6亿美元被盗,成为近年来损失金额最大的加密货币盗窃事件,那么,黑客如何…

2025-02-23 -

Bybit黑客事件使以太坊终于有价格创高的叙事了

在bybit遭窃后的市场恐慌中,对此,三箭资本创办人Zhu Su发推表示:「ETH终于有了冲击历史新高的叙事(Bybit空头挤压)」,不过仔细观察可以发现,Zhu Su似乎是在调侃以太坊…

2025-02-22