ACProtect Professional 1.3C 主程序脱壳(1)(图)

互联网 发布时间:2008-10-08 19:01:32 作者:佚名  我要评论

我要评论

脱壳过程感觉与Unpacking Saga的那个UnpackMe没有太大的不同。最明显的一点是,其中的异常多了很多。大部分是固定模式的int 3解码。因为一开始打算全程跟,所以一边跟一边修改去除junk code的IDC script,写OllyScript脚本,并用WinHex把解出的代码贴到ACProtect_Fixed.exe,在

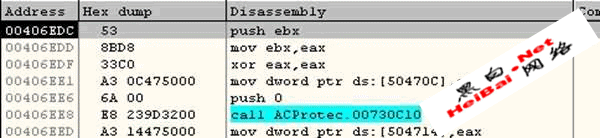

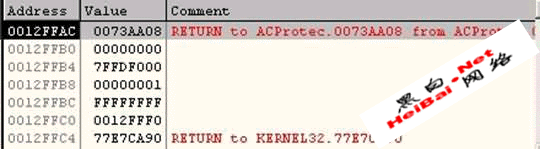

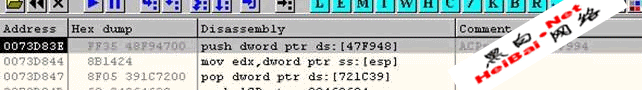

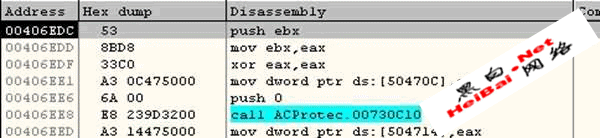

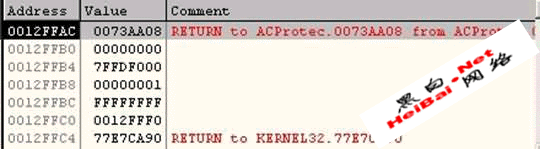

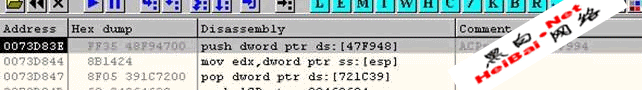

1) 406EDC,返回到壳

返回到壳代码,所以这是stolen code发出的call。

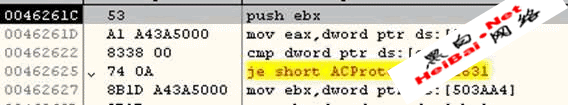

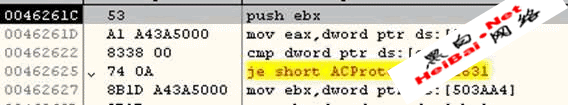

2) 46261C,返回到壳

3) 读操作断下

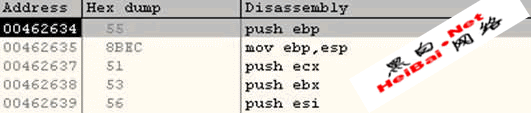

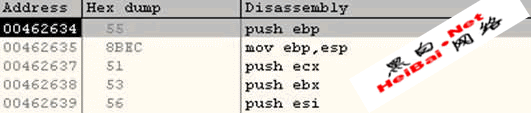

4) 462634,返回到壳

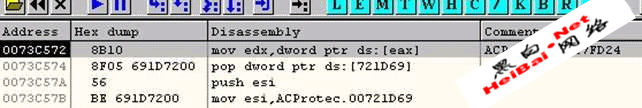

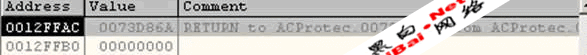

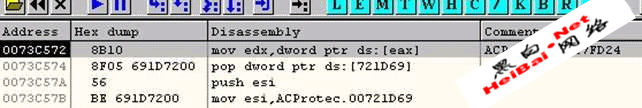

这里的代码也会引发异常。先remove内存访问断点,到73CEDD设断。断下后恢复内存访问断点。

5) 读操作断下

6) 又在462634,是循环吗?按第4步的办法处理

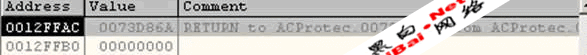

7)到站了J

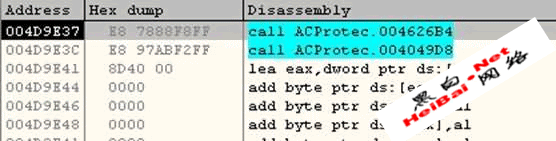

这里是false OEP。下面的空间有限。可以看到,stolen codes中含有的call:

406EDC,46261C,462634(执行2次)。

在dump窗口中看:

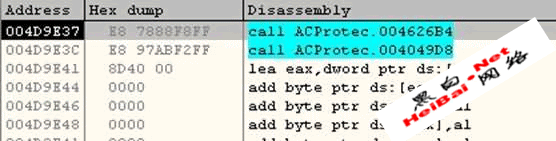

OEP应该在4D9DE4。

返回到壳代码,所以这是stolen code发出的call。

2) 46261C,返回到壳

3) 读操作断下

4) 462634,返回到壳

这里的代码也会引发异常。先remove内存访问断点,到73CEDD设断。断下后恢复内存访问断点。

5) 读操作断下

6) 又在462634,是循环吗?按第4步的办法处理

7)到站了J

这里是false OEP。下面的空间有限。可以看到,stolen codes中含有的call:

406EDC,46261C,462634(执行2次)。

在dump窗口中看:

OEP应该在4D9DE4。

相关文章

- “CMOS密码”就是通常所说的“开机密码”,主要是为了防止别人使用自已的计算机,设置的一个屏障2023-08-01

QQScreenShot之逆向并提取QQ截图--OCR和其他功能

上一篇文章逆向并提取QQ截图没有提取OCR功能, 再次逆向我发现是可以本地调用QQ的OCR的,但翻译按钮确实没啥用, 于是Patch了翻译按钮事件, 改为了将截图用百度以图搜图搜索.2023-02-04 QQ截图是我用过的最好用的截图工具, 由于基本不在电脑上登QQ了, 于是就想将其提取出独立版目前除了屏幕录制功能其他都逆出来了, 在此分享一下2023-02-04

QQ截图是我用过的最好用的截图工具, 由于基本不在电脑上登QQ了, 于是就想将其提取出独立版目前除了屏幕录制功能其他都逆出来了, 在此分享一下2023-02-04

非系统分区使用BitLocker加密导致软件无法安装的解决方法

很多电脑用户在考虑自己电脑磁盘分区安全时会采用 Windows 自带的 BitLocker 加密工具对电脑磁盘分区进行加密。但有些人加密后就会忘记自己设置的密码从而导致在安装其它软2020-11-25

防止离职员工带走客户、防止内部员工泄密、避免华为员工泄密事件的发生

这篇文章为大家详细介绍了如何才能防止离职员工带走客户、防止内部员工泄密、避免华为员工泄密事件的发生,具有一定的参考价值,感兴趣的小伙伴们可以参考一下2017-06-27

彻底防止计算机泄密、重要涉密人员离职泄密、涉密人员离岗离职前防范举

近些年企业商业机密泄漏的事件屡有发生,这篇文章主要教大家如何彻底防止计算机泄密、重要涉密人员离职泄密、告诉大家涉密人员离岗离职前的防范举措,具有一定的参考价值,2017-06-27- 最近有电脑用户反应量子计算机可以破解下载的所有的加密算法吗?其实也不是不可以,下面虚拟就为大家讲解买台量子计算机,如何分分钟破解加密算法2016-09-26

怎么破解Webshell密码 Burpsuite破解Webshell密码图文教程

webshell是以asp、php、jsp或者cgi等网页文件形式存在的一种命令执行环境,一种网页后门。黑客通常会通过它控制别人网络服务器,那么怎么破解webshell密码呢?一起来看看吧2016-09-19- 本文讨论了针对Linux系统全盘加密的冷启动攻击,大家都认为这种攻击是可行的,但执行这么一次攻击有多难?攻击的可行性有多少呢?需要的朋友可以参考下2015-12-28

防止泄露公司机密、企业数据防泄密软件排名、电脑文件加密软件排行

面对日渐严重的内部泄密事件,我们如何守护企业的核心信息,如何防止内部泄密也就成了摆在各个企业领导面前的一大问题。其实,针对内网安全,防止内部信息泄漏早已有了比较2015-12-17

最新评论